Newsy G DATA

Kojarzysz może Jengę? To takie drewniane klocki, które ustawia się jeden na drugim. Powstaje z nich wysoka wieża a cała zabawa polega na pojedynczym wyciąganiu elementów ze środka budowli i stawianiu ich na szczycie tak długo, aż konstrukcja nie runie. To całkiem popularna gra, jednak w jaki sposób to się ma do bezpieczeństwa w Internecie? […]

...G DATA po przerwie wraca na łamy testów AV Comparatives. Wraca i to jak?! Trafiamy do elitarnego grona i zdobywamy najwyższy możliwy laur czyli certyfikat ADVANCED+ dla produktów domowych. Rezultat ten możliwy był do osiągnięcia dzięki wyraźnemu odstawieniu konkurencji w kategorii wykrywania zagrożeń bez aktywnego połączenia sieciowego gdzie G DATA Internet Security wykazała się detekcją […]

...Nowe buty, ubrania, części samochodowe – kto nie uwielbia kupować online? Zwłaszcza w sezonie wyprzedaży, gdzie z każdej strony zasypywani jesteśmy ogromem atrakcyjnych ofert i najchętniej weszlibyśmy w posiadanie wszystkiego, bez ograniczeń. W końcu nikt nie lubi czuć się ograniczony. Jednak hakerzy wraz ze swoimi złośliwymi oprogramowaniami tylko czyhają na jakiś nasz błąd, by móc […]

...Zapewne zdarzyło ci się kiedyś pisać jakiś ważny dokument, sklejać prezentację czy realizować projekt, gdy w pewnym momencie, tuż przed zapisaniem pliku, coś poszło nie tak. Strona wyłączyła się a ty zostałeś bez niczego. Twoja praca nie została nigdzie skopiowana, więc wszystko poszło na marne. I całość trzeba zacząć od początku. Mogła ci się również […]

...Przejeżdżając przez granicę państwa, normalnym jest przejście przez odprawę graniczną. Ma to na celu wychwycenie wszelkich oszustów i zapewnienie bezpieczeństwa w kraju, który się odwiedza. Kontroli wedle szczegółowych wytycznych podlegają pojazdy i przedmioty znajdujące się w nich, dlatego niełatwo jest przewieźć coś nielegalnego, jak np. narkotyki lub inne substancje odurzające, czy cokolwiek innego niedozwolonego na […]

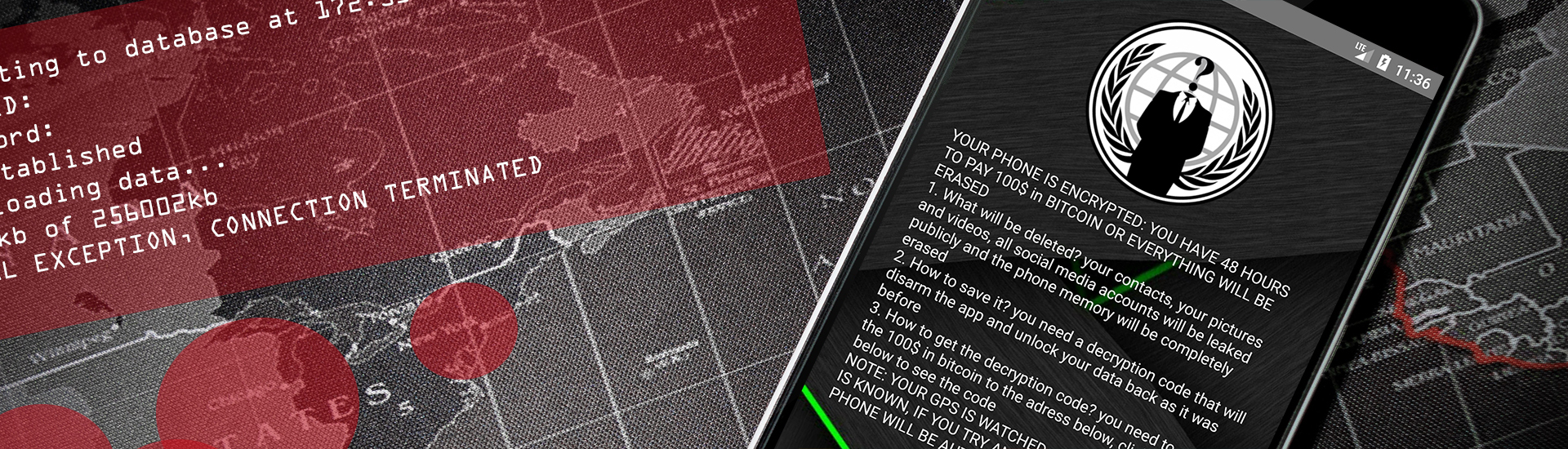

...Trwająca pandemia Covid-19 stworzyła idealne warunki dla twórców złośliwego oprogramowania. Wiele osób żyję w stresie i obawie przed szalejącym wirusem. Ten stan bezlitośnie próbują wykorzystać przestępcy biorąc za cel swoich ataków smartfony. Cyberprzestępcy często wykorzystują sytuacje kryzysowe do kradzieży danych lub pieniędzy. W opisywanym przypadku ransomware szyfruje pliki na urządzeniach mobilnych. Perfide to aplikacja służąca […]

...Jak wiadomo, małe dzieci uczą się świata przez dotyk i wkładają do buzi wszystko, co nawinie im się pod ręce. Rodzice takiego malucha muszą zachować szczególną ostrożność, pilnować każdego jego kroku. Robią to, ponieważ troszczą się o jego zdrowie i nie chcą, żeby stała mu się krzywda. Gdy muszą podjąć decyzję, do jakiego przedszkola, a […]

...Dawniej często można było spotkać się ze stwierdzeniem, że trucizna jest bronią kobiet. W końcu we wszystkich dziełach literackich, czy filmach ilustrujących odległe w czasie wydarzenia, najczęściej to kobiety decydowały się na taką formę ataku. Mężczyźni preferowali walkę wręcz lub inne, mniej przebiegłe sposoby pozbycia się konkurencji. Nieszczęśnicy, których spotkał srogi los z pewnością wiele […]

...Wydawać by się mogło, że duże firmy, gromadzące ogromne ilości danych w swoich zasobach, są o wiele bardziej narażone na ataki ze strony hakerów. W końcu im większa popularność przedsiębiorstwa, tym większe są jego zasięgi i więcej osób darzy je zaufaniem. Ciąży na nich ogromna odpowiedzialność za bezpieczeństwo swoich klientów. W rzeczywistości jednak małe firmy […]

...Jest takie powiedzenie, że hasła należy traktować jak bieliznę – zmieniać je regularnie i nie dzielić się nimi z innymi. Jednak od pewnego czasu narasta sprzeciw wobec tego określenia. Regularna zmiana haseł nie poprawia bezpieczeństwa – wręcz przeciwnie. Na początek należy zauważyć, że nikt nie powinien dzielić się swoimi hasłami (ani bielizną). To, co od […]

...