Antivirus Business – Client Security Business – Endpoint Protection Business

Porównaj rozwiązania G DATA Business

Funkcja |

Antivirus |

Client Security |

Endpoint Protection |

|---|---|---|---|

| CloseGap - podwojone bezpieczeństwo | |||

| BEAST - Analiza zachowania | |||

| Anti-Ransomware | |||

| Exploit-Protection | |||

| Ochrona przed stronami phishingowymi | |||

| Sztuczna inteligencja - DeepRay® | |||

| Ochrona przed nieautoryzowanymi urządzeniami USB | |||

| Ochrona poczty elektronicznej dla programu Microsoft Outlook | |||

| Ochrona przed niechcianymi wiadomościami | |||

| Firewall - zapora ogniowa | |||

Zarządzanie |

|||

| Centralne i proste zarządzanie za pomocą konsoli | |||

| Report Manager | |||

| Katalog oprogramowania i sprzętu | |||

| Proste (zdalne) administrowanie z dziedziczeniem ustawień | |||

| Możliwe wdrożenie na serwerze innym niż dedykowany | |||

| Połączenie Active Directory | |||

| Możliwość obsługi wielu klientów | |||

| Light Agent dla maszyn wirtualnych | |||

Policy Management |

|||

| Kontrola treści i dostępu do Internetu | |||

| Kontrola urządzeń | |||

| Kontrola aplikacji | |||

Mobile Device Management |

|||

| Ochrona w czasie rzeczywistym | |||

| Bezpieczne surfowanie | |||

| Zabezpieczenie przed kradzieżą | |||

| Filtr aplikacji, kontaktów i połączeń | |||

Bezpieczeństwo serwerów i bram |

|||

| Samba File Server Security | |||

| Exchange Mail Security | |||

| Linux Mail Security | |||

| Linux Web Security Gateway | |||

Wysoki poziom bezpieczeństwa

BEAST chroni przed nowym i wcześniej nieznanym złośliwym oprogramowaniem. W przeciwieństwie do konwencjonalnej analizy zachowania, BEAST rejestruje całe zachowanie od momentu otwarcia pliku - nie tylko poszczególne procesy. W ten sposób dokładnie wykrywa złośliwe procesy i może je natychmiast zatrzymać. .

Dowiedz się wiecej

Kompleksowa ochrona przed oprogramowaniem wyłudzającym okup

Ransomware może sparaliżować twoją firmę. Chroń swoje IT dzięki naszej specjalnie opracowanej technologii: G DATA Anti-Ransomware. Interweniuje natychmiast, gdy w systemie dzieje się coś podejrzanego. Zapobiega on nie tylko szyfrowaniu lokalnego systemu plików, ale także ścieżek sieciowych. A tym samym chroni przed złośliwym oprogramowaniem takim jak Petya, WannaCry oraz innymi, które sieją spustoszenie w sieciach firmowych na całym świecie.

Bezkompromisowa ochrona

Wszystkie trzy rozwiązania z zakresu bezpieczeństwa IT - Antivirus, Client Security i Endpoint Protection - chronią przed atakami wykorzystującymi luki w zainstalowanym oprogramowaniu. Dotyczy to zarówno ataków z wykorzystaniem zestawów exploitów, jak i ataków zero-day, w których luka nie była wcześniej znana.

- Narażone są:

- Przeglądarki takie jak Google Chrome i Mozilla Firefox

- Aplikacje Microsoft Office, takie jak Outlook, Excel, Power Point i Word

- Czytniki PDF i odtwarzacze multimedialne dla urządzeń Windows i Apple

- i wiele innych

DeepRay powstrzymuje złośliwe oprogramowanie wykorzystując sztuczną inteligencję

Rozwiązania zabezpieczających G DATA zostały wyposażone w złożoną sieć neuronową. Sieć współpracuje z adaptacyjnym algorytmem, który jest na bieżąco udoskonalany przez naszych analityków. Jego działanie polega na kategoryzowaniu różnorodnych plików wykonywalnych w oparciu o szeroką paletę wskaźników – takich jak rozbieżność między rozmiarem pliku a ilością kodu wykonywalnego, wersje stosowanych kompilatorów czy ilość importowanych funkcji systemowych.

Dowiedz się więcej

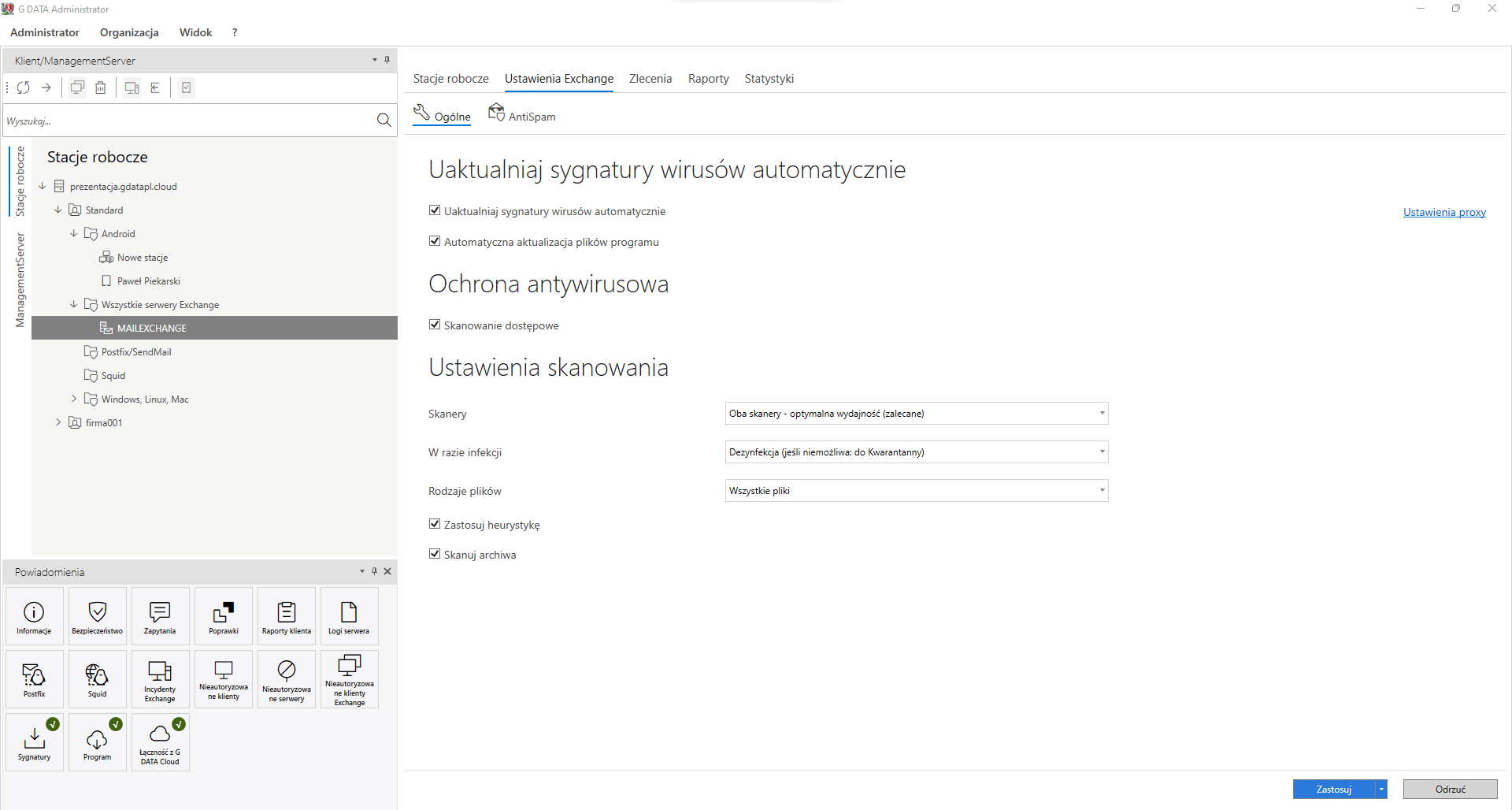

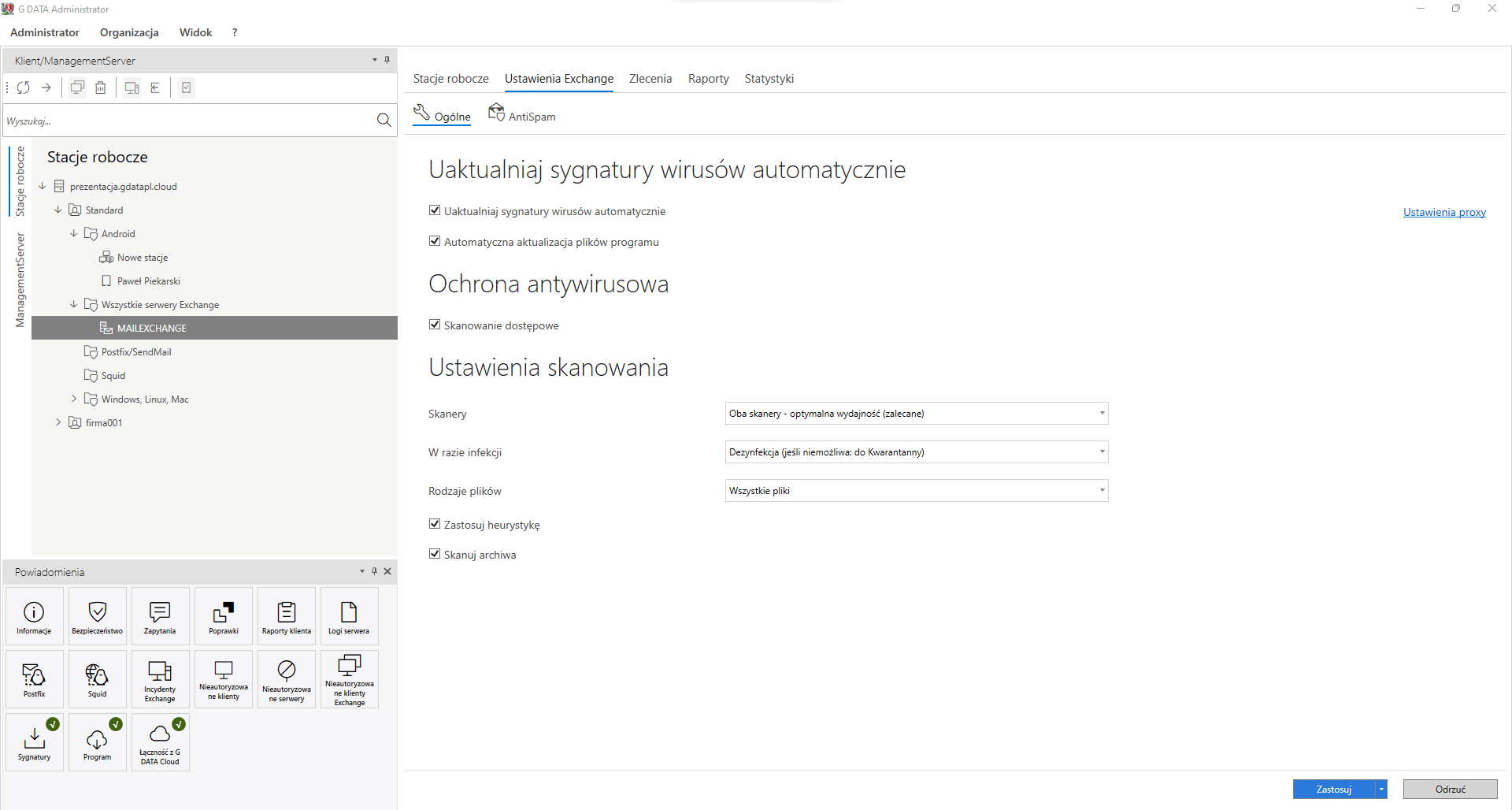

Centralne zarządzanie

Od razu odnajdziesz się w przejrzystej konsoli zarządzania w wersji biznesowej. Intuicyjny w obsłudze interfejs pozwala konfigurować klientów, regulować dostęp i wiele więcej. Na pulpicie możesz śledzić stan bezpieczeństwa całej sieci, a także możliwe zagrożenia wymagające działania. Dodaj nowe urządzenia kilkoma kliknięciami.

Skuteczna ochrona maszyn wirtualnych

Nasze rozwiązanie dla infrastruktur zwirtualizowanych zleca skanowanie złośliwego

oprogramowania na dedykowany serwer skanowania i oszczędza w tym procesie

wartościowe zasoby.

Zalety:

- Light Agent z pełnym zakresem funkcji oferuje najlepszą ochronę G DATA

- Zewnętrzne skanowanie w poszukiwaniu złośliwego oprogramowania oszczędza zasoby

- Konfiguracja w zaledwie kilku krokach

= Moduł opcjonalny

Uwaga: Zakres funkcji może się nieznacznie różnić w zależności od systemu operacyjnego.

Antivirus Business

- Bezpieczeństwo wszystkich punktów końcowych

- Ochrona zapewniana przez technologie nowej generacji

- Centralna administracja

- Zarządzanie urządzeniami mobilnymi

- Ochrona przed wirusami z technologią CloseGap

- BEAST - kontrola zachowania

- AntiRansomware

- Exploit Protection

- Ochrona antywirusowa i Antiphishing

- Ochrona poczty e-mail dla Microsoft Outlook

Endpoint Protection Business

- Bezpieczeństwo wszystkich punktów końcowych

- Ochrona zapewniana przez technologie nowej generacji

- Centralna administracja

- Zarządzanie urządzeniami mobilnymi

- Anti-spam

- Firewall

- Zarządzanie polityką

- Ochrona przed wirusami z technologią CloseGap

- BEAST - kontrola zachowania

- AntiRansomware

- Exploit Protection

- Ochrona antywirusowa i Antiphishing

- Ochrona poczty e-mail dla Microsoft Outlook

- Kontrola treści internetowych oraz korzystania z Internetu

- Kontrola aplikacji poprzez czarną lub białą listę

- Kontrola urządzeń

Client Security Business

- Bezpieczeństwo wszystkich punktów końcowych

- Ochrona zapewniana przez technologie nowej generacji

- Centralna administracja

- Zarządzanie urządzeniami mobilnymi

- Anti-spam

- Firewall

- Ochrona przed wirusami z technologią CloseGap

- BEAST - kontrola zachowania

- AntiRansomware

- Exploit Protection

- Ochrona antywirusowa i Antiphishing

- Ochrona poczty e-mail dla Microsoft Outlook

Chciałbyś przekonać się do naszych rozwiązań? Zamów teraz bezpłatnie i bez zobowiązań swoją wersję testową.

Również dostępne jako usługa zarządzana

Outsource’uj bezpieczeństwo IT i korzystaj z zalet naszego Endpoint Protection. Twój partner G DATA zajmie się za Ciebie wszystkimi zadaniami – od wdrożenia oprogramowania antywirusowego po konfigurację zapory sieciowej. W zależności od potrzeb – on-premise lub w chmurze.

Ochrona urządzeń z systemem Android i iOS

Mobile Device Management (MDM) firmy G DATA pomaga konsekwentnie realizować firmową strategię BYOD. Za pomocą centralnego pulpitu nawigacyjnego zarządzasz urządzeniami z systemem iOS i Android jak wszystkimi innymi klientami.

Jakie zalety kryje MDM?

- Ochrona urządzeń mobilnych przed wirusami

- Bezpieczne surfowanie na smartfonie lub tablecie

- Przydzielanie indywidualnych uprawnień

- Lokalizowanie urządzenia w przypadku jego utraty

- Zdalne usuwanie wrażliwych danych

Bezpieczeństwo dla całej sieci

Filtruj złośliwe oprogramowanie nie tylko w punkcie końcowym, ale już na poziomie serwera czy bramy. Można tam sprawdzić cały ruch sieciowy, który przechodzi przez serwery pocztowe i proxy. W ten sposób nawet te punkty końcowe, na których nie jest zainstalowane oprogramowanie antywirusowe, są chronione przed nowymi zagrożeniami i niebezpieczeństwami internetowymi.

Określanie reguł gry za pomocą Policy Managera

Kontrola aplikacji

Zmniejszenie pola ataku dla złośliwego oprogramowania poprzez ograniczenie wykonywalności dla określonych aplikacji lub producentów.

Kontrola urządzeń

Pamięci USB, napędy CD/DVD i kamery internetowe – ustal sam, które grupy użytkowników mają dostęp do czego.

Kontrolowanie zawartości stron internetowych

Określ, po jakich stronach mogą surfować Twoi pracownicy. Jest to szczególnie interesujące w przypadku urządzeń, które opuszczają sieć firmową. Bo wtedy reguły twojego proxy czy firewalla już nie obowiązują.

Case Studies

Przykłady na skuteczne wykorzystanie oprogramowania G DATA w biznesie

Odpowiednie zabezpieczenia przed wieloma zagrożeniami sieciowymi są podstawą każdego współczesnego biznesu. Brak wykorzystywania optymalnego oprogramowania wiąże się z ryzykiem utraty lub zniszczenia danych, a także wycieku informacji poufnych. Najlepsza ochrona działa na wielu poziomach i można ją dostosować do każdego rodzaju przedsiębiorstw. Dlatego też przedstawiamy Państwu przykłady na skuteczne wykorzystanie oprogramowania G DATA w biznesie, które udowadniają, iż nasze systemy są opracowane z myślą o prowadzeniu nowoczesnej firmy.

Po zapoznaniu się z przykładami na skuteczne wykorzystanie oprogramowania G DATA w biznesie mogą Państwo dowiedzieć się więcej o działaniu naszego systemu oraz jego elastyczności. Zachęcamy do przeczytania case study przedstawionych przypadków.

Porozmawiaj z naszymi ekspertami o właściwej ochronie punktów końcowych dla Twojej firmy.

Szkolenia Security Awareness Trainings

Uczyń swoich pracowników najsilniejszą obroną

Nasze szkolenia online uwrażliwiają pracowników na kwestie bezpieczeństwa IT i wyposażają ich w zalecenia dotyczące działań w przypadku wystąpienia sytuacji kryzysowej.

- Bezpieczeństwo wszystkich punktów końcowych

- Ochrona zapewniana przez technologie nowej generacji

- Centralna administracja

- Zarządzanie urządzeniami mobilnymi