Newsy G DATA

Firmy, żeby wypromować produkty, bądź usługi, często muszą słono zapłacić celebrytom. Jednak niektórzy idą na skróty, wykorzystując bezprawnie wizerunek piosenkarzy, aktorów, znanych biznesmenów, a nawet polityków. Oszuści chętnie podszywają się pod znane instytucje, firmy, a także znane postacie ze świata rozrywki i mediów. Specjaliści z G DATA zwracają uwagę na nową akcję oszustów, wykorzystującą wizerunek […]

...Firmy chętnie korzystają z aplikacji chmurowych ze względu na koszty i wygodę. Niestety, często nie widzą zagrożeń, jakie niesie ze sobą ten model usługowy. Choć część przedsiębiorców wciąż nieufnie podchodzi do dostawców usług chmurowych, to model SaaS (Software as a Service) cieszy się bardzo dużą popularnością. Według Gartnera w 2023 roku przychody ze sprzedaży oprogramowania […]

...Załatwianie spraw urzędowych drogą online pozwala zaoszczędzić mnóstwo czasu, ale może też przysporzyć wiele kłopotów. Jednym z takich przykładów są formalności związane z uzyskaniem zezwolenia na wjazd do Stanów Zjednoczonych w systemie ESTA. Przez wiele lat Polacy mieli ograniczone możliwości wyjazdu do Stanów Zjednoczonych ze względu na obowiązujące wizy. Dopiero 11 listopada 2019 roku Polska […]

...Ubiegły rok był owocny dla gangów ransomware. Natomiast wielu szefów odpowiedzialnych za bezpieczeństwo IT chciałoby o nim jak najszybciej zapomnieć. Co zrobić, aby na koniec 2024 roku mieli oni więcej powodów do radości? Choć oprogramowanie ransomware nie jest nowym zagrożeniem (jego początki sięgają 1989 roku), nieustannie destabilizuje funkcjonowanie szpitali, hoteli, stacji benzynowych, sklepów spożywczych, a nawet linii […]

...Badania specjalistów ds. cyberbezpieczeństwa pokazują, że pomimo rosnącego ryzyka, pracownicy nie mają wystarczającej świadomości na temat zagrożeń cybernetycznych. Dwóch na pięciu pracowników ocenia ryzyko padnięcia ofiarą cyberprzestępczości lub kradzieży danych jako niskie lub bardzo niskie. Potwierdza to badanie „Cyberbezpieczeństwo w liczbach”, przeprowadzone przez specjalistów G DATA CyberDefense. Wyniki są alarmujące, ponieważ potwierdzają istnienie luk w […]

...Ataki typu Advanced Persistent Threat (APT) niszczą firmy oraz instytucje bardzo powoli, pozostając przez długi czas niezauważalne. Są niczym nowotwór szerzący spustoszenie w ludzkim organizmie. Niestabilny klimat polityczny szczególnie sprzyja działaniom hakerów sponsorowanym przez państwo lub inne podmioty o motywacjach politycznych. Grupy te często stoją za atakami typu APT (Advanced Persistent Threat), których celem zazwyczaj […]

...W nowym 2024 roku firmy staną w obliczu coraz większych wyzwań związanych z bezpieczeństwem IT. Cyberprzestępcy wykorzystują sztuczną inteligencję do manipulowania tekstami, obrazami i głosami. Według analiz G DATA CyberDefense, sztuczna inteligencja (AI) staje się kluczowym narzędziem wykorzystywanym przez cyberprzestępców do generowania fałszywych treści, zwiększając tym samym zagrożenie dla infrastruktury IT. Dodatkowe trudności wynikające z […]

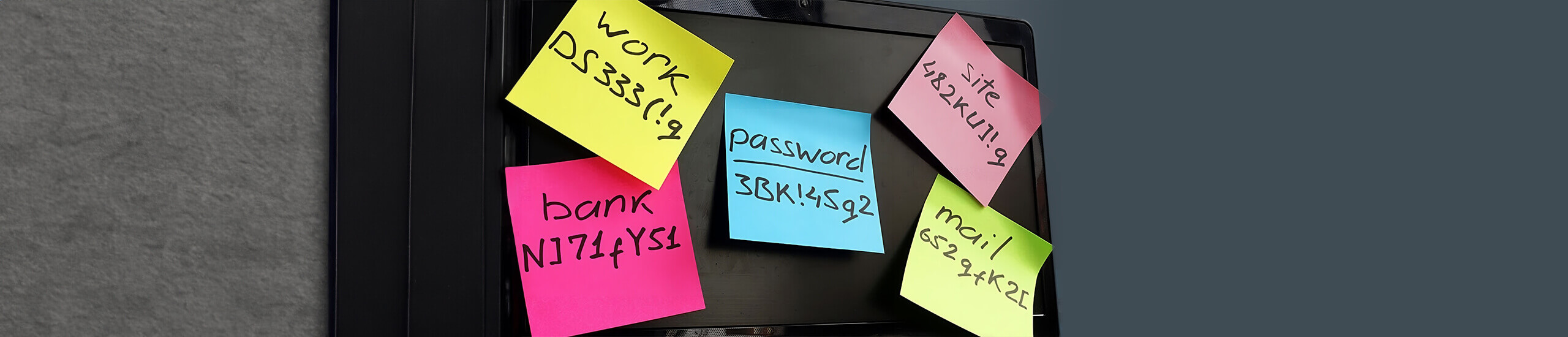

...Menedżer haseł pomaga w zarządzaniu hasłami i poprawia bezpieczeństwo online zarówno osób fizycznych, jak i użytkowników biznesowych. Jednakże nie jest to cudowne narzędzie gwarantujące stuprocentową ochronę danych. Silne hasło zabezpieczające to podstawowa zasada cyberhigieny, którą powtarzają od lat specjaliści ds. bezpieczeństwa. Niestety, wielu użytkowników pozostaje głuchych na ich rady. Na listach najpopularniejszych haseł, służących do […]

...Eksperci od lat powtarzają, że najsłabszym ogniwem systemu bezpieczeństwa jest człowiek. Niestety, dopiero od niedawna pojawiają się ciekawe inicjatywy dążące do tego, aby to ogniwo wzmocnić. Do historii przeszły już e-maile, w których oszuści podszywali się pod nigeryjskich książąt, prosząc o niewielkie datki. Nagrodą dla ludzi z dobrym sercem miały być wysokie sumy pieniędzy. Chyba […]

...Napastnicy próbujący wyłudzić pieniądze lub wrażliwe dane podszywają się pod urzędników, pracowników banków, czy też policjantów. Tego typu oszustwa nie zawsze udaje się wykryć, bądź zatrzymać za pomocą narzędzi bezpieczeństwa. Do 61-letniej mieszkanki Lubelszczyzny zadzwoniła kobieta podająca się za pracownicę banku. Niedługo potem do rozmowy z 61-latką dołączyli dwaj mężczyźni. Jeden twierdził, że pracuje również […]

...