Newsy G DATA

W poniedziałek pojawiły się raporty dotyczące szyfrowania sieci WiFi podatnych na ataki. Jak donoszą eksperci, w zabezpieczeniach szyfrowania WPA2 powstała luka, która pozwala na ponowne użycie niektórych kluczy kryptograficznych, zamiast je zablokować. Belgijski zespół badawczy nadał atakowi nazwę „KRACK”. Komu i jak zagraża „KRACK”? O tym w poniższym tekście. Jak działa „KRACK”? Zagrożone są wszystkie […]

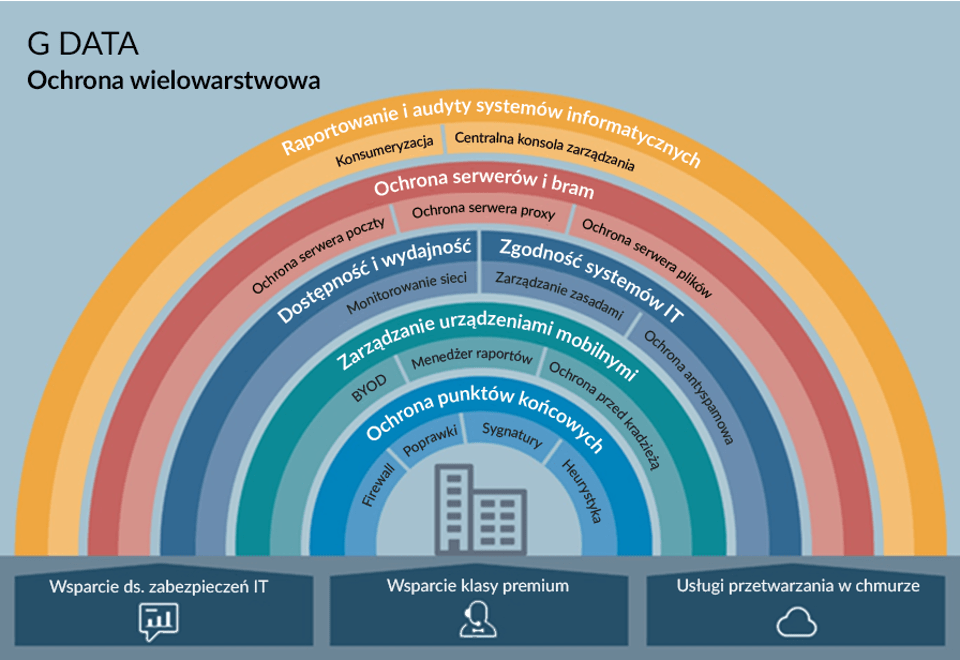

...Ataki złośliwego oprogramowania typu ransomware oraz utrata kluczowych danych pokazały, że nowoczesne technologie posiadające zdolność uczenia się są niezbędne, by skutecznie chronić użytkowników przed cyberzagrożeniami. Dzięki najnowszym rozwiązaniom firmy G DATA – G DATA Security Generation 2018 internauci mogą jednak czuć się bezpiecznie. Bezpieczeństwo danych „Made in Germany” Codzienna działalność w sieci związana jest z […]

...Zagrożenia w internecie to mit. Wystarczy odrobina zdrowego rozsądku, by zachować bezpieczeństwo podczas użytkowania komputera, tabletu, czy smartfona. Hakerzy nie interesują się przeciętnymi użytkownikami, ich zdjęciami, a przede wszystkim dostępem do ich kont. Poniżej 20 powodów, dla których wcale nie potrzebujesz oprogramowania antywirusowego. A teraz na poważnie – czy wiesz, że w internecie każdego dnia […]

...Przedsiębiorco, a co jeśli kolejny ogólnoświatowy wirus zaatakuje komputery właśnie w twojej firmie? Podpowiadamy jak przygotować się do ataku, jakie przedmioty przygotować przed przyjazdem wsparcia zewnętrznego oraz co robić, gdy rozpocznie się atak. Checklisty, checklisty, checklisty W przypadku zaistnienia sytuacji kryzysowej ważne jest, by plan działania bądź utrzymania ciągłości funkcjonowania firmy był tak prosty, jak […]

...Wiele nowych przykładów złośliwego oprogramowania wymaga kontaktu z serwerem sterującym C&C w sieci w celu uzyskania instrukcji lub przeniesienia wykradzionych danych. A jak to wygląda w praktyce? O tym przeczytać można w poniższym artykule. Konieczność kontaktu z serwerem sterującym charakteryzuje w szczególności botnety oraz złośliwe oprogramowanie atakujące systemy bankowości (np.ZeuS czy ZeuS Panda). Adresy tego typu […]

...Wiele wirusów komputerowych takich jak na przykład ZeuS musi kontaktować się z serwerem, aby skutecznie kraść nasze dane lub zyskiwać dostęp do innych komputerów. – Ta sytuacja sprawia, że haker ma spory problem – mówi Łukasz Nowatkowski Dyrektor IT G Data Software – W momencie kiedy serwer „obsługujący” wirusa zostanie wyłączony lub przejęty przestępca traci kontrolę […]

...Telefon raczej nie wyłączy nam telewizora. To dobra wiadomość. Kilka dni temu środowisko huczało od informacji dotyczących możliwości wykorzystania protokołów Bluetooth do przejęcia kontroli nad naszymi urządzeniami, a że bluetooth jest wszędzie, więc problem wydawał się być poważny. – Nie możemy dać się zwariować – mówi Łukasz Nowatkowski z firmy G DATA Software– Oczywiście dane […]

...Drogi rodzicu! Czy zastanawiałeś się kiedyś, co zrobisz, gdy usłyszysz od swojego dziecka magiczne pytanie: „Czy mogę dostać smartfon”? Czy taki sprzęt rzeczywiście jest mu potrzebny? O tym, przeczytasz w poniższym artykule. Edukacja przez smartfon Świat idzie do przodu, a co za tym idzie sposób nauki i przyswajania wiedzy przez najmłodszych także ulega zmianom. Siedzenie […]

...We wrześniu w Tallinie odbędzie się pierwsza konferencja wszystkich ministrów obrony krajów Unii Europejskiej, która będzie dotyczyć wprowadzenia wspólnych metod i rozwiązań mających na celu łagodzenie skutków cyberataków. W ciągu ostatnich 12 miesięcy w temacie cyberbezpieczeństwa wydarzyło się bardzo dużo. Ataki mają coraz bardziej zmasowany charakter, często sięgają aż do najważniejszych instytucji państwowych. Wydaje się […]

...ZeuS i jego odmiana znana jako „Panda” już od sześciu lat stanowią podstawowe zagrożenie dla bankowości internetowej. Po przyjrzeniu się zagrożeniu z bliska, z całą pewnością można stwierdzić to, że Panda nie jest pospolitym koniem trojańskim. Analitykom G DATA Advanced Analytics udało się podpatrzeć, na czym polega działanie tego popularny konia trojańskiego atakującego systemy bankowe. […]

...