Na początku stycznia 2017 roku G DATA odkryła nowe typ złośliwego oprogramowania o nazwie SPORA.

Świat cyberprzestępców, tak jak wszystko wokół nas zmienia się i ewoluuje. Jak twierdzą eksperci SPORA, ze względu na swoje techniczne zaawansowanie może stać się następcą słynnego wirusa Locky.

W jaki sposób dochodzi do infekcji i czym wyróżnia się SPORA?

Tym razem rozprzestrzeniany jest poprzez przenośne dyski USB, których używamy codziennie.

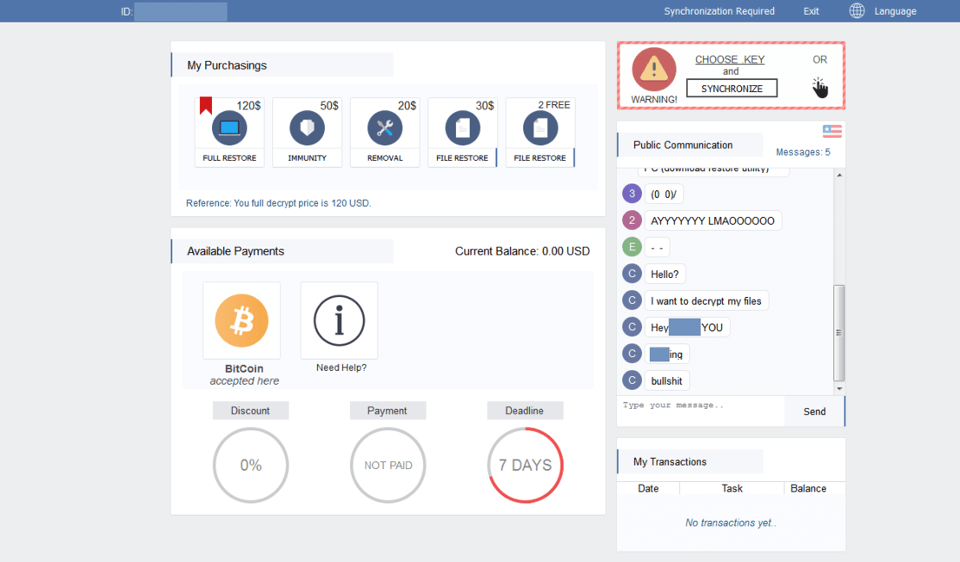

– SPORA jest nowym typem zagrożenia, które sam oblicza wartość okupu za zaszyfrowane piliki – mówi Łukasz Nowatkowski Dyrektor IT G DATA Software – Tym razem cyberprzestępcy zachowali się jak rasowa korporacja dając nam wiele możliwości zapłaty okupu – dodaje.

Sytuacja ta sprawia, że „rynek” programów ransomware uległ zdecydowanej zmianie. Nie możemy mieć wątpliwości, że za SPORA stoi grupa sprawnych i zorganizowanych „przedsiębiorców”, a nie grupa ludzi, która jedynie chce utrudnić nam życie.

Świadczy o tym sam interfejs, który umożliwia nam zapłacenie okupu. Widzimy wyraźnie, że możemy zapłacić za usunięcie szkodnika, odblokowanie dostępu do folderu lub pojedynczego pliku.

Zapytaliśmy w jaki sposób działa wirus:

SPORA dodaje atrybuty do plików i folderów na pulpicie naszych komputerów. Następnie pliki i foldery stają się niewidoczne. Kolejnym krokiem jest zamiana „niewidocznych” plików i folderów na ich fałszywe odpowiedniki w postaci skrótu z taką samą nazwą. Na przykład folder C:\Windows będzie niewidoczny, a zamiast niego pojawi się jego fałszywy odpowiednik nazwany C: \Windows.lnk. Jest to skrót kierujący użytkownika do złośliwego pliku tzw. robaka. Dzięki temu, za każdym razem otwierając fałszywy plik przyczyniamy się do rozprzestrzeniania się wirusa oraz uruchamiamy plik wykonywalny. Nic niepodejrzewającemu użytkownikowi pojawi się ekran zawierający zawartość Windows Explorera, która chciał otworzyć. Wszystko dzieje się „za naszymi plecami”.

Zapytaliśmy w jaki sposób działa wirus:

SPORA dodaje atrybuty do plików i folderów na pulpicie naszych komputerów. Następnie pliki i foldery stają się niewidoczne. Kolejnym krokiem jest zamiana „niewidocznych” plików i folderów na ich fałszywe odpowiedniki w postaci skrótu z taką samą nazwą. Na przykład folder C:\Windows będzie niewidoczny, a zamiast niego pojawi się jego fałszywy odpowiednik nazwany C: \Windows.lnk. Jest to skrót kierujący użytkownika do złośliwego pliku tzw. robaka. Dzięki temu, za każdym razem otwierając fałszywy plik przyczyniamy się do rozprzestrzeniania się wirusa oraz uruchamiamy plik wykonywalny. Nic niepodejrzewającemu użytkownikowi pojawi się ekran zawierający zawartość Windows Explorera, która chciał otworzyć. Wszystko dzieje się „za naszymi plecami”.