Nowa odmiana złośliwego oprogramowania stawia w złym świetle EnigmaSoft, ponieważ udaje program SpyHunter. Wiadomość informująca o okupie to kłamstwo, a niektóre z zaszyfrowanych plików można odzyskać.

„Tworzenie i usuwanie wirusów to nasze powołanie”

Analitycy firmy G DATA odkryli ransomware, które udaje program SpyHunter5 od EnigmaSoft. SpyHunter to narzędzie do ochrony przed złośliwym oprogramowaniem stworzone przez firmę EnigmaSoft. Ransomware wykorzystuje logo SpyHuntera jako swoją ikonę, a nazwa pliku to SpyHunter5.exe. Ponadto opiera się na właściwościach pliku również przypominających SpyHuntera.

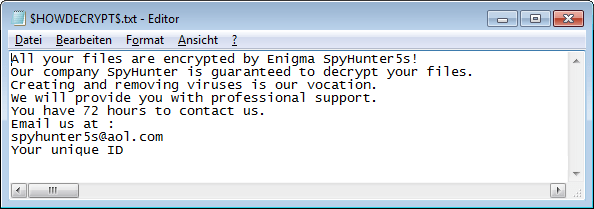

Podczas gdy powszechną praktyką jest upodabnianie się przez złośliwe oprogramowanie do dobrze znanych programów w celu przyciągnięcia uwagi użytkowników, to ransomware idzie o krok dalej i udaje, że to faktycznie aplikacja SpyHunter zaszyfrowała system. Treść wiadomości informującej o okupie brzmi „Nasza firma SpyHunter gwarantuje odszyfrowanie twoich plików. Tworzenie i usuwanie wirusów to nasze powołanie”.

Zagrożenie to odmiana GarrantyDecrypt

Opisywane oprogramowanie typu ransomware reprezentuje rodzinę GarrantyDecrypt. Pierwszą wzmiankę o nim zamieścił Michael Gillespie na Twitterze w październiku 2018 roku.

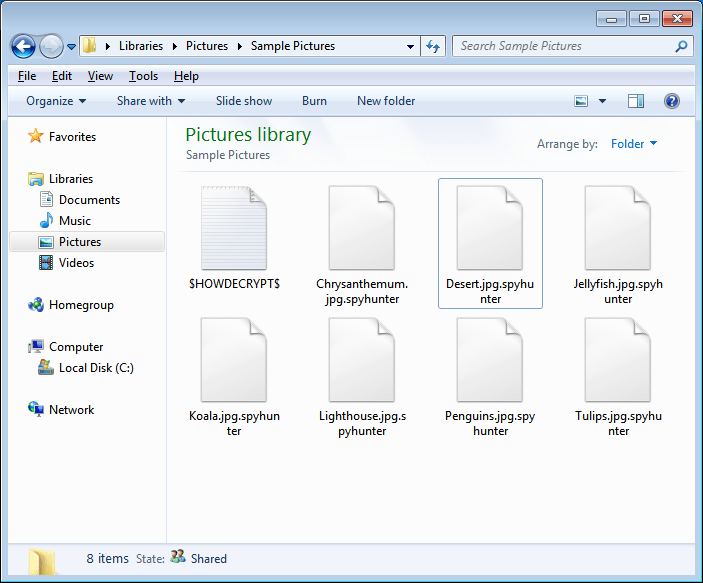

Większość rodzin złośliwego oprogramowania typu ransomware posiada listę rozszerzeń plików umożliwiającą wyszukiwanie dokumentów osobistych, kopii zapasowych oraz zdjęć do zaszyfrowania. GarrantyDecrypt rzadko bierze na celownik wszystkie pliki, nie zwracając uwagi na ich rozszerzenia. Oznacza to, że zaszyfruje również na przykład pliki wykonywalne. Do zaszyfrowanych plików dodaje rozszerzenie „.spyhunter”, a w zaatakowanych folderach umieszcza notatkę $HOWDECRYPT$.txt z informacją o okupie.

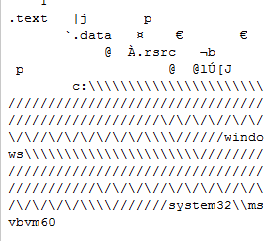

Plik binarny ransomware jest spakowany z wykorzystaniem VB6.

Spakowany plik wykorzystuje mechanizm samodzielnego wykonania niespakowanej zawartości w sposób dynamiczny. W przeciwieństwie do starszych odmian GarrantyDecrypt (patrz lista IOC list) niespakowana próbka zawiera zaciemnione stringi, np. dla nazwy i zawartości informacji o okupie, oraz foldery niepodlegające szyfrowaniu. Stringi są dynamicznie odkodowywane.

GarrantyDecrypt wykorzystuje CryptoAPI i RSA. Lista funkcji importowanych z CryptoAPI znajduje się poniżej (utworzona przez PortexAnalyzer). Obecnie przeprowadzana jest szczegółowa analiza procesu szyfrowania.

Tak jak większość rodzin ransomware, oprogramowanie, z którym mamy tu do czynienia usuwa kopie woluminów w tle, tym samym uniemożliwiając odzyskanie plików.

Niektóre pliki da się odzyskać

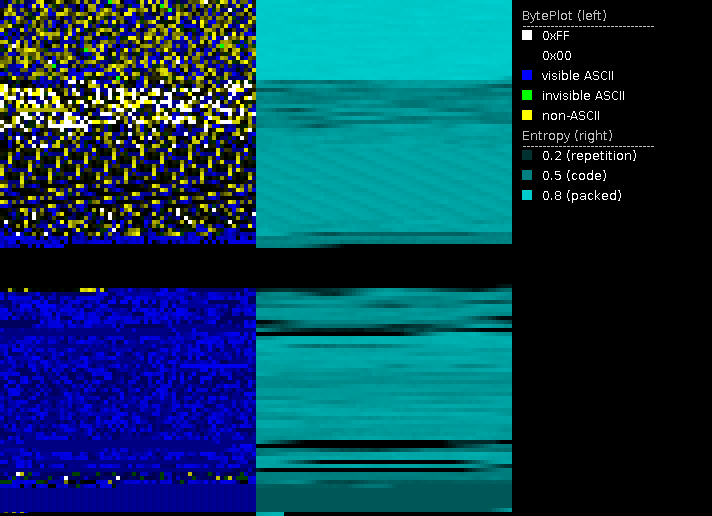

Po wykonaniu wizualizacji zaszyfrowanych plików przy pomocy PortexAnalyzer zauważymy, że tylko nagłówek, a dokładniej pierwszych 0x2800 bajtów, jest zaszyfrowanych. Możliwe, że ransomware działa na takiej zasadzie po to, by przyspieszyć proces szyfrowania. Dla twórcy złośliwego oprogramowania taki skrót ma także swoje złe strony: masowe modyfikowanie nagłówków plików (np. z prędkością tysięcy na sekundę) może stanowić wskazówkę dla zainstalowanego oprogramowania zabezpieczającego.

Do pliku załączone są także pewne dane. Takie usługi, jak na przykład id-ransomware są w stanie zidentyfikować rodzinę GarrantyDecrypt w oparciu o dane w zaszyfrowanych plikach.

Programy do odzyskiwania plików mogą określić w tym przypadku oryginalny format plików oraz stworzyć dla nich poprawne nagłówki. W teście potwierdzającym takie założenie udało się odzyskać niektóre z zaszyfrowanych plików. Powodzenie takiego działania zależy w dużej mierze of formatu pliku.

Systemy w języku rosyjskim, ukraińskim oraz niektórych innych językach są bezpieczne

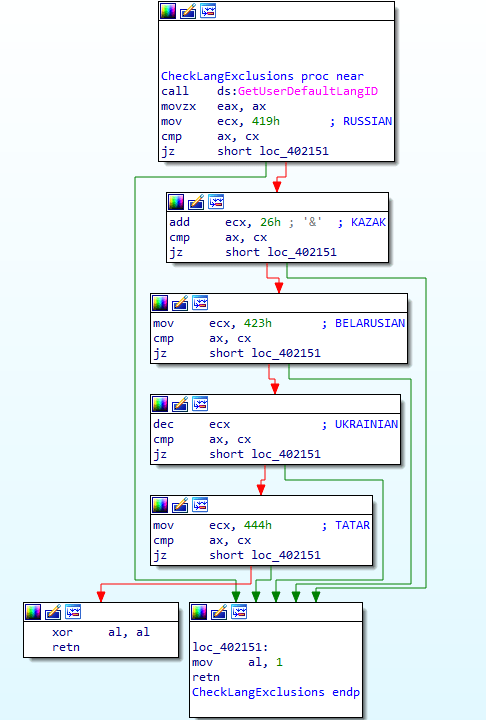

GarrantyDecrypt sprawdza domyślny język systemu. Jeśli jest to rosyjski, ukraiński, kazachski, białoruski lub tatarski, żadne pliki nie zostaną zaszyfrowane, a złośliwe oprogramowanie wyłączy się.

IO

| Próbka GarrantyDecrypt przeanalizowana w artykule | |

| SHA256 | 730046dd331ffe44a007477287deaa4f600026acca1cb4fcbdbbcfc607aa0d9b |

| Wykrywana nazwa | Win32.Trojan-Ransom.GarrantyDecrypt.A |

| Rozwinięcie pliku | .spyhunter |

| Adres e-mail do kontaktu | [email protected] |

| Nazwa pliku | SpyHunter5.exe |

| Starsza odmiana GarrantyDecrypt dla porównania | |

| SHA256 | 5a8f6d1ea5dc2a1b8b65bdc33a62f6662b240d9b7219551f132fc6f5d6b92160 |

| Wykrywana nazwa | Generic.Ransom.GarrantDecrypt.5BF25D46 |