Ransomware

wirtualny okup, którego nie powinniśmy płacić

Czym jest ransomware?

To rodzaj oprogramowania (można też powiedzieć, że jest to technika ataku), którego działanie polega na wymuszeniu od ofiary okupu

(jest to najczęściej równowartość 200-400 dolarów). Teoretycznie ransomware nie niszczy danych, ale uniemożliwia nam dostęp dopóki

nie wniesiemy okupu (to oczywiście wersja dla ofiary - interesem twórcy ransomware nie jest odblokowanie danych po uzyskaniu okupu,

a raczej dalsze wykorzystanie słabości ofiary w tym kradzież cennych danych).

Okup może być denominowany w standardowej walucie lub w bitcoinach, których przepływ jest dużo trudniejszy do namierzenia.

Stosowana przez ransomware technika szyfrowania zawartości dysków jest bardzo skuteczna, bo gdy już dojdzie do infekcji,

jej usunięcie nie zawsze jest tak proste jak w przypadku wirusów, trojanów i innych szkodników.

Wiedza o tym czym jest ransomware i jak może być szkodliwe nie jest tak szeroka - badania sugerują, że nawet ponad 40% użytkowników komputerów nie ma pojęcia co to jest. W USA 15% osób uważa, że restart komputera i chwilowe odłączenie od zasilania rozwiąże problem.

Ransomware nie zawsze szyfruje

Ransomware, czyli oprogramowanie wymuszające okup, prawie z urzędu utożsamiamy z oprogramowaniem, które szyfruje pliki na komputerze ofiary

– a nawet z jednym szkodnikiem Cryptolocker. Nie zawsze jednak ma to miejsce. Czasem stosowane są mniej wyrafinowane działania, które jedynie mają sprawiać wrażenie, że nie możemy korzystać z komputera – na przykład blokada dostępu po uruchomieniu komputera czy blokada uruchomienia niektórych aplikacji.

Dlaczego jest tak efektywne?

Ataki ransomware wykorzystują panikę w jaką wpada ofiara gdy jej komputer/dane zostaną zainfekowane. Informacje takie jak:

- “Twój komputer został zainfekowany przez wirusa – kliknij tutaj by rozwiązać ten problem”

- “Korzystałeś z komputera by odwiedzać witryny z nielegalną zawartością. By odblokować komputer musisz zapłacić mandat wysokości 100 $”

- “Wszystkie pliki na twoim komputerze zostały zaszyfrowane. By odzyskać do nich dostęp musisz zapłacić okup w ciągu 72 godzin od otrzymania tej wiadomości”

Potrafią przerazić nawet osoby o silnych nerwach. Groźba, skonstruowana jest tak, że ofiara odnosi wrażenie, że pochodzi z zaufanego źródła, na przykład instytucji porządkowej. Składa się z trzech elementów:

- informacji o tym co stało się z danymi

- informacji, która daje nadzieję na odwrócenie biegu rzeczy

- informacji o konieczności opłaty okupu w ściśle wyznaczonym czasie, by odzyskanie danych było możliwe.

Informacje o okupie mogą być przekazywane także w bardziej wyrafinowany sposób. Na przykład fałszywy blue-screen każe nam zadzwonić pod dany numer, gdzie rzekomo przebywają technicy znający problem. Przekażą oni nam informacje o konieczności wniesienia opłaty.

Brak wiedzy u ofiar jak walczyć z takim zagrożeniem bez uciekania się do płacenia okupu, sprawia że wolą wybrać tę kosztowną (i jak się przekonają potem raczej bezskuteczną) metodę ratunkową (choć czyni tak stosunkowo niewiele osób, np. dane dotyczące Cryptolockera w 2014 roku mówiły o 1% osób, co dawało zyski około 3 mln $) lub pogodzić się z utratą danych.

Z kolei:

Według raportu FBI Internet Crime Complaint Center (IC3) szkody wyrządzone przez oprogramowanie ransomware wyniosły w 2015 roku 1,6 miliona USD. Raport ten zawiera tylko oficjalne liczby.

Ten 1% i 3 mln$ też nie muszą być właściwymi liczbami. Może być tak, że podobnie jak w przypadku badań opinii publicznej czy statystyk internetowych, w zły sposób oceniamy liczbę infekcji i zapłaconych kwot. Wiele ofiar ransomware może się nie przyznawać, że utraciły dane, możliwe też, że niektórzy nie zdają sobie sprawy, że padli ofiarą ransomware.

Działania stosowane przez twórców ransomware to czysta socjotechnika – podobnie mają się sprawy w przypadku np. phishingu, z którymi to atakami wiążą się często infekcje ransomware.

By zarazić się ransomware, cyberprzestępcy uciekają się do komunikatów o charakterze oficjalnym, które nie budzą wśród potencjalnych ofiar obaw. Ataki dostosowywane są do aktualnych trendów i mód, by ich skuteczność była jak najwyższa. Im lepiej skonstruowana „zachęta” tym większa szansa na to, że ktoś skusi się by otworzyć np. załącznik i zainfekować komputer.

W nawiązaniu do ekspertów do spraw bezpieczeństwa, Cryptolocker jest rozpowszechniany używając oficjalnie wyglądających wiadomości e-mail. W większości przypadków przypomina użytkownikowi o upływającycm czasie zapłaty, podatkach, a także innych rzeczach, przez których otwarcie użytkownik może się zetknąć z groźnym wirusem. Jak tylko złośliwy załącznik zostanie otwarty, komputer zostanie zainfekowany przez tego niebezpiecznego wirusa.

Powody skuteczności ransomware są podobne jak w przypadku „wirusów” – często ignorujemy potrzebę zabezpieczenia komputera, wykonania kopii zapasowej.

Kogo dotyczy ten problem?

Nie jest to problem jedynie konsumentów, osób, które często są na bakier z zabezpieczeniem komputerów. Ponieważ ransomware jest skuteczne dzięki słabości człowieka jako jednostki, ataki tego typu mogą dotyczyć również instytucji biznesowych, a nawet szpitali i pokrewnych im instytucji. Znane są nawet przypadki, gdy:

CryptoLocker zbiera plony… W połowie listopada Departament Policji Swansea w Massachusetts zapłacił okup (750$) autorom Cryptolockera, za odblokowanie zaszyfrowanych przez niego obrazów i dokumentów.

Instytucje w wyniku ataku ransomware mogą:

- utracić informacje i dane konieczne do ich funkcjonowania

- ponieść ogromne koszty związane z odzyskaniem danych – i to nie chodzi tu o kwoty wymuszone jako okup

- utracić swoją reputację

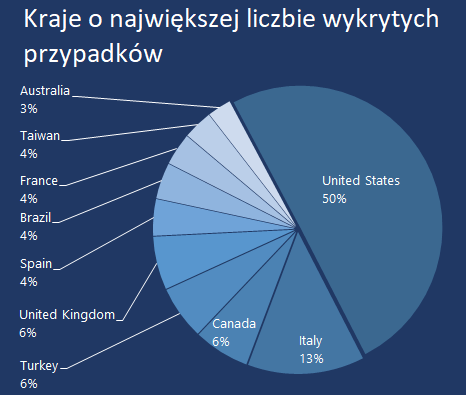

Ransomware nie zna granic, obecnie można powiedzieć, że najwięcej szkód wyrządza w USA, Włoszech, Kanadzie, Turcji i Wielkiej Brytanii. Ilustruje to poniższy rysunek (dane Microsoft).

Ransomware i związki z innymi niebezpieczeństwami

Atak ransomware można uznać za finalny etap infekcji komputera. Twórcy tego typu oprogramowania wspomagają się, podobnie zresztą jak w przypadku innych ataków, np. phishingowych, działaniami poprzedzającymi główny atak. Mają one na celu wyczucie odbiorcy, wykrycie i wykorzystanie luk w zabezpieczeniach, a także wyłączenie działających w systemie zabezpieczeń o ile to jest możliwe, tak by ostateczny atak był najskuteczniejszy. Atak ransomware może poprzedzać infekcja innymi szkodnikami, które otwierają furtkę – ale to strategia, którą można powiązać z każdą formą ataku.

Jak walczyć gdy już padniemy ofiarą?

Szansa na ratunek gdy już staniemy się ofiarą ransomware zależy od stopnia jego zaawansowania. Niektóre infekcje można usunąć stosując standardowe działania jak na przykład przywrócenie komputera za pomocą punktu przywracania. Odzyskując klucz szyfrujący z programu (o ile jest to szyfr symetryczny), stosując inżynierię odwrotną.

Prawdopodobnie w ten sposób, a na pewno poprzez wejście w posiadanie kluczy szyfrujących dało się odszyfrowywać niektóre dyski, zaszyfrowane przez Cyptolocker. To oczywiście metoda dająca tylko chwilowe szanse na sukces – do momentu zmiany kluczy na nowe.

Są jednak też takie warianty ransomware, które deszyfrację umożliwiają jedynie w wyniku interakcji z cyberprzestępcami posiadającymi potrzebne dane do odblokowania dostępu.

Trzeba zresztą pamiętać, że deszyfracja zablokowanych danych to tylko jedna strona medalu. Konieczne jest także usunięcie plików, które odpowiadają za aktywność ransomware na komputerze. Tutaj jest już prościej, wystarczą popularne procedury – skrypty typu Combofix, oprogramowanie takie jak AntiMalware i pakiety zabezpieczające, które stosowane są do usuwania wirusów i im podobnych szkodników. Tak jak większość zagrożeń, które aktywnie komunikują się z serwerami, także i ransomware powinno usuwać się w trybie awaryjnym. Recepty takie jak http://www.cert.pl/news/5707 dowodzą, że procedura jest długotrwała i raczej nie powinna być przeprowadzana przez osoby, które nie mają większego pojęcia o zarządzaniu komputerem.

Jednakże istnieją także nowe informacje o tym poważnym zagrożeniu: Cryptolocker blokuje pliki używając metody zwanej z angielska ‚asymetric encryption’. Oznacza to mniej więcej tyle, że jeżeli chcesz odzyskać dostęp do swoich plików powinieneś znać 2 klucze bezpieczeństwa. Podczas gdy większość programów ransomware może być usunięta za pomocą konkretnych zachować i posunięć użytkownika, tak w przypadku tego zagrożenia ciężko znaleźć drogę aby sobie z nim poradzić tak łatwo jak z innymi programami ransomware. Wygląda na to, że jedynym skutecznym rozwiązaniem tego problemu, jest zdobycie drugiego klucza aktywacyjnego, który jest znany tylko cyberprzestępcm. W nawiązaniu do komunikatów jakie serwuje nam program, mamy tylko określony czas na zakuepienie licencji, po jego upłunięciu możemy się z nimi pożegnać – zostaną usunięte.

Jak nie dopuścić do infekcji i zapobiec szkodom wyrządzonym przez ransomware?

Oprócz konieczności ciągłego szkolenia (biznes) i uświadamiania użytkowników (to konsumenci), są dwie podstawowe ścieżki:

- Pierwsza to unikanie infekcji. Brzmi to infantylnie, ale w ten sam sposób w jaki chronimy się przed atakami wirusów i niechcianych aplikacji, stosując stale aktualizowane oprogramowanie zabezpieczające, nie poddawanie się technikom socjotechnicznym, korzystając jedynie z zaufanych źródeł informacji i danych w sieci.

- Drugi sposób jest identyczny jak sposób walki z problemami sprzętowymi. Wykonując kopie zapasowe/bezpieczeństwa, cennych danych zmniejszamy ryzyko ich utraty w sytuacji gdy usunięcie ransomware jest niemożliwe. Stopień zabezpieczenia zależy oczywiście od częstości wykonywania kopii zapasowych i rodzaju takiej kopii – mogą to być kopie lokalne, przechowywanie nadmiarowe, a także usługi chmurowe.

W przypadku firm, należy wdrożyć również rozbudowane zasady korzystania z oprogramowania (stworzenie białej listy dozwolonych aplikacji znakomicie zmniejsza ryzyko infekcji), tworzenia haseł, współdzielenia plików i innych zasobów, dostępu do witryn, zablokować domyślny dostęp aktywności, które są najczęstszą przyczyną infekcji – np.możliwość uruchamiania makr w dokumentach, korzystania z pendrive.

Aktywne obecnie ransomware – przykłady

Rodziny ransomware obecnie najbardziej aktywne:

- Ransom:HTML/Tescrypt.E

- Ransom:HTML/Tescrypt.D

- Ransom:HTML/Locky.A

- Ransom:Win32/Locky

- Ransom:HTML/Crowti.A

- Ransom:HTML/Exxroute.A

- Ransom:Win32/Cerber.A

- Ransom:JS/FakeBsod.A

- Ransom:HTML/Cerber.A

- Ransom:JS/Brolo.C

Inne znane przykłady ransomware

CryptXXX (https://usunwirusa.pl/wirus-cryptxxx-ransomware/)

Cryptolocker, Graftor i TeslaCrypt – to powiązane ze sobą ransoware, będące różnymi wariantami tego samego kodu

Maktub Locker (https://usunwirusa.pl/wirus-maktub-locker/) – rosyjski szkodnik rozprzestrzenia się jako plik wykonywalny z rozszerzeniem SCR, załączony do maili. Nie tylko szyfruje dane, ale również kompresuje. Co gorsza twórcy oferują szansę wypróbowania demo deszyfratora, ale w praktyce nie robią tego z troski o ofiarę, ale po to by wykraść dane z komputera – w końcu trzeba im te pliki udostępnić. A zwykle chcemy jak najszybciej odblokować dostęp do najbardziej cennych danych. Okup denominowany jest w bitcoinach – w miare upływu czasu rośnie (nieliniowo) z 1.4 BTC do 3.9 BTC.

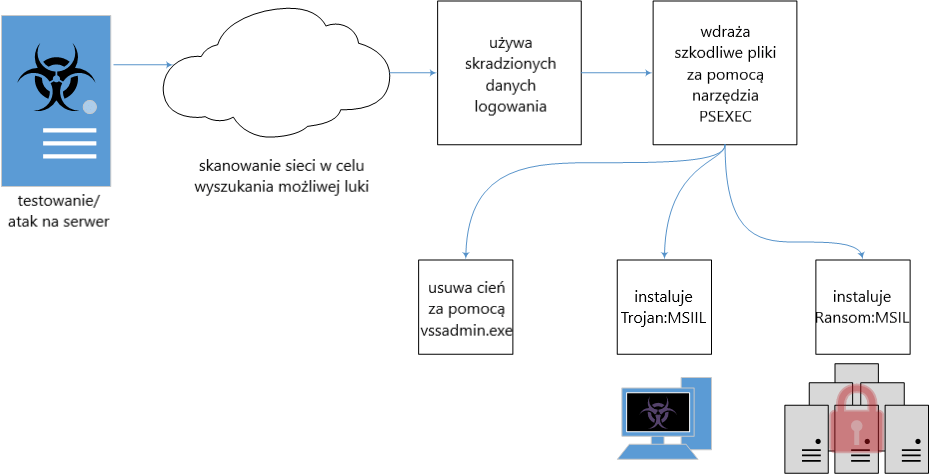

Samas – poniżej przykładowa ścieżka ataku. Oprogramowanie o rozbudowanej strukturze. Składa się z kilku elementów, z których tylko jeden wykonuje działania typowe dla ransomware. Inne między innymi szpiegują komputer, służą też ukryciu obecności szkodnika w systemie.

Crypto-ransomware

Każdemu użytkownikowi dobrze jest znany „wirus policja” – tym właśnie były na samym początku zagrożenia typu ransomware, które z czasem ewoluowały do krypto-ransomware i przerodziły się w jeden z najbardziej dochodowych nielegalnych cyberbiznesów.

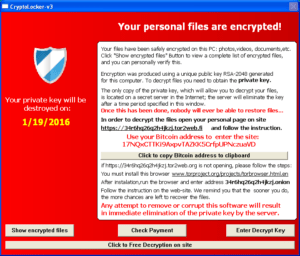

Cryptolocker – zakres historyczny

Pierwsza wersja Cryptolockera wykorzystywała szyfrowanie asymetryczne, w którym do odzyskania danych wymagana jest para kluczy: publiczny i prywatny (algorytm symetryczny wykorzystuje ten sam klucz do szyfrowania i deszyfracji). Pierwszy wariant Cryptolockera wyłudzał od użytkownika 300 dolarów i zawierał groźnie brzmiącą informację o permanentnej utracie danych, jeśli ofiara nie zapłaci okupu.

Najnowsza wersja Cryptolockera 3.0 rozprzestrzeniana jest za pośrednictwem zainfekowanych załączników poprzez centralny serwer, pod kontrolą którego znajdują się inne komputery przyłączone do szkodliwej sieci botnet. Kiedy ofiara uruchomi nieznany plik, szkodnik skanuje dyski lokalne i sieciowe w poszukiwaniu rozszerzeń popularnych plików np. pdf, txt, docx, psd, ai, które będą zaszyfrowane asymetrycznym algorytmem cryptograficznym RSA o długości klucza 2048 bitów.

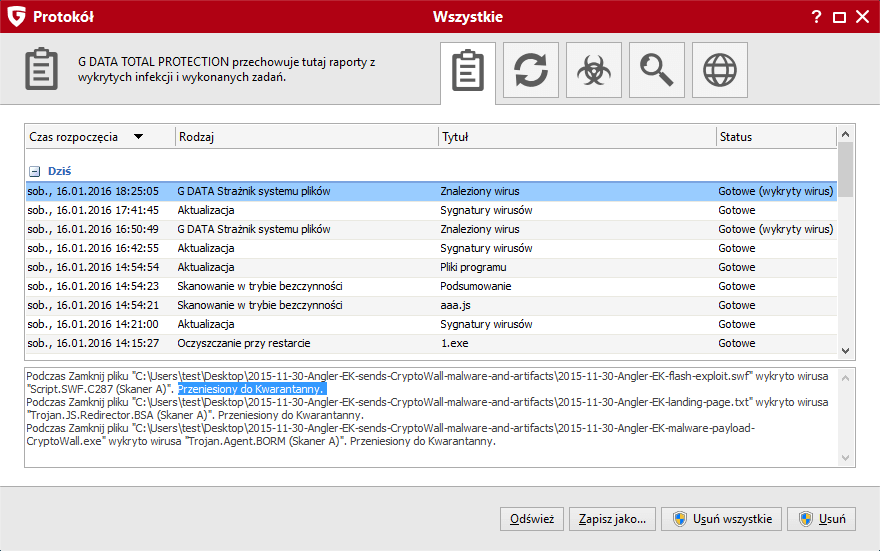

Boisz się o swoją sieć? Po wykryciu w systemie działań charakterystycznych dla zagrożeń szyfrujących, moduł G DATA AntiRansomware zatrzymuje wszystkie procesy biorące udział w takich działaniach oraz wstrzymuje proces szyfrowania.

Jak działa crypto-ransomware?

- Po uruchomieniu szkodliwego pliku wirus tworzy w drzewie rejestru systemowego wpis, dzięki któremu uruchomi się za każdym razem z systemem operacyjnym. Następnie z serwerem kontrolno-zarządzającym (zwanym inaczej jako Command and Control, C&C, C2) nawiązuje połączenie sieciowe, gdzie przekazuje przestępcy informacje, takie jak: publiczny adres IP, lokalizację, wersję systemu operacyjnego.

- Zainstalowana na serwerze web aplikacja zarządzająca procesem szyfrowania, przy wykorzystaniu asymetrycznego algorytmu RSA-2048 (jego nazwa pochodzi od nazwisk osób, które opracowały ten algorytm: Ron Rivest, Adi Shamir oraz Leonard Adleman) generuje parę losowych, ale powiązanych ze sobą kluczy – publiczny i prywatny. Ten pierwszy przyporządkowany jest konkretnej maszynie i wysyłany z powrotem do komputera ofiary, natomiast klucz prywatny (tzw. master key), który jest niezbędny do odszyfrowania plików pozostaje na serwerze i zostanie przekazany ofierze dopiero po zapłaceniu okupu. Jednak nikt nie daje gwarancji, że tak się stanie.

- Kiedy wymiana kluczy pomiędzy klientem a serwerem dobiegnie końca, crypto-ransomware skanuje podłączone dyski twarde i dyski sieciowe w poszukiwaniu rozszerzeń plików, by następnie zaszyfrować pliki. Szyfrowane są także dane, które synchronizują się z dyskami w chmurze np. Google (Google Drive), Barracuda (Copy), Microsoft (One Drive), co sprawia, że lokalne pliki zsynchronizowane z tymi w chmurze zostaną nadpisane pod zmienioną postacią.

- Następnie crypto-ransomware podmienia tapetę systemową, uruchamia proces odpowiedzialny za wyświetlanie komunikatu z instrukcją i oferuje odszyfrowanie danych za pomocą płatności Bitcoin. Dla zachęty, najnowsze odmiany crypto-ransomware (Cryptolocker, Torrentlocker, Teslacrypt, Bittorrentlocker i inne) umożliwiają odszyfrowanie jednego wybranego pliku na stronie w sieci Tor. Do tego celu niezbędna jest przeglądarka Tor Browser. Jeżeli ofiara w wyznaczonym terminie (3 dni) nie zapłaci okupu, cyberprzestępca po raz kolejny wykorzystuje techniki inżynierii społecznej strasząc użytkownika, że klucz prywatny, który jest niezbędny do deszyfracji zostanie permanentnie usunięty.

- Niektóre warianty crypto-ransomware, w tym Cryptowall, po zakończeniu procesu szyfrowania zatrzymuje usługę Volume Shadow Copy Service (VSS), która domyślnie działa we wszystkich nowszych wersjach systemu Windows. VSS to nic innego jak „Ochrona systemu”, która tworzy kopię zapasową Windows i pozwala na przywrócenie danych w przypadku awarii komputera.

Pomimo, że samego Cryptolockera stosunkowo łatwo usunąć (wystarczy zainstalować oprogramowanie antywirusowe), to według ekspertów nie ma sposobu ani na odzyskanie plików, które zostały zaszyfrowane algorytmem RSA-2048, ani na pozyskanie klucza prywatnego, który znajduje się na serwerze przestępcy i jest usuwany po określonym czasie.

Obecnie Cryptolocker nie jest już tak często spotykany, jak jeszcze rok lub dwa lata temu. W czerwcu 2014 roku miała miejsce operacja Tovar, gdzie skorelowane działania FBI, Europolu, Amerykańskiego Departamentu Sprawiedliwości, brytyjskiej agencji National Crime Agency, afrykańskiej policji, niezależnych badaczy, firm z sektora bankowego i IT Securtity doprowadziły do wyłączeniu botnetu GameOver Zeus wykorzystywanego do rozprzestrzeniania Cryptolockera. Eksperci szacują, że przestępcy, którzy kontrolowali botnet GameOver Zeus wyłudzili od swoich ofiar ponad 3 miliony funtów.

Powrót Cryptowalla w wersji 4.0

Wysokie dochody przy bardzo niskim wkładzie własny spowodowały, że pojawia się coraz więcej informacji o kolejnym wariancie ransomware – Cryptowall 4.0. Jak sama nazwa wskazuje, jest to już czwarta wersja tego szkodnika, który jest wykrywane przez oprogramowanie antywirusowe niemieckiej firmy G DATA.

Cryptowall rozprzestrzeniany jest zarówno przez wiadomości e-mail oraz coraz popularniejsze kampanie malvertising. Do systemu może również się dostać za pośrednictwem trojana ZeuS/Zbot, jak i poprzez ataki drive-by, które przy wykorzystaniu narzędzi (web aplikacji) np. Angler Exploit Kit (AEK) lub Nuclera Exploit Kit (NEK) ułatwiają hakerom i cyberprzestępcom automatyzować proces przeniesienia droppera (specjalna odmiana wirusa, która przenosi dodatkowe malware) na komputer ofiary.

Jak się chronić? Jaka jest metoda na crypto-ransomware?

Nie istnieje jedna uniwersalna metoda ochrony przed oprogramowaniem crypto-ransomware. Algorytm asymetryczny stosowany we współczesnych szyfrujących dane wirusach wykorzystuje operacje jednokierunkowe – faktoryzacja w tym przypadku jest procesem niezwykle skomplikowanym i powoduje, że odzyskanie plików nie jest możliwe. Dlatego tak jak i w innych sytuacjach, walka ze złośliwymi aplikacjami musi być wsparta oprogramowaniem antywirusowym oraz przestrzeganiem kilku zasad bezpieczeństwa.

Eksperci z G DATA mając na uwadze dobro wszystkich użytkowników przygotowali krótki poradnik, w którym opisują sposoby skutecznego zabezpieczania się przed zagrożeniami typu crypto-ransomware:

- Nigdy nie płać okupu. Niektóre zdesperowane firmy, w tym amerykańskie biuro szeryfa z Tenesee zapłaciło okup w zamian za odzyskanie danych. Nie wszystkim wyszło to na dobre. Nie ma żadnej gwarancji, że opłacenie haraczu będzie wiązało się z automatycznym odzyskanie danych. Nawet, jeśli cyberprzestępca postanowi przekazać klucz prywatny swojej ofierze, to pozostaje jeszcze kwestia permanentnego usunięcia zagrożenia z hosta. Nie obowiązuje tutaj żadne prawo, więc nikt nie da pewności, że to samo urządzenie, które przecież należy do sieci botnet, nie zostanie ponownie zainfekowane za kilka miesięcy.

- Kopia zapasowa. Ataki z udziałem botnetu GameOver Zeus spopularyzowały w Polsce powiedzenie, iż ludzie dzielą się na tych, który robią kopie zapasowe i na tych, którzy zaczną je robić. Backup ważnych plików i systemu jest niezbędny, nie tylko ze względu na wirusy, które potrafią je zaszyfrować, ale m.in. ze względu na przerwy w dostawie energii elektrycznej, które mogą uszkodzić sprzęt, a także awarie mechaniczne dysków twardych, zasilaczy komputerowych, itp. Za kopią zapasową przemawia także fakt, że crypto-ransomware szyfruje pliki, które synchronizują się z dyskami w chmurze.

- Zainstaluj ochronę. Komputery oraz serwery plików powinny być chronione przez kompleksowe rozwiązanie bezpieczeństwa, które winno być niezbędną cegiełką muru obronnego każdego użytkownika oraz firmy. crypto-ransomware nawiązuje połączenie internetowe, dlatego uzupełniniem ochrony antywirusowej powinna stanowić aplikacja wyposażona w dwukierunkowy firewall, filtr antyspamowy, skaner stron internetowych, a więc moduły, które ochronią użytkownika przed zagrożeniami online w czasie rzeczywistym.

- Aktualizuj oprogramowanie. Aplikacje wolne od luk to dodatkowe zabezpieczenie przed atakami na przeglądarkę. Z kolei zainstalowane łatki bezpieczeństwa z Windows Update uniemożliwią hakerom stosowanie exploitów na system operacyjny. Oprogramowanie, które nie jest wykorzystywane powinno zostać definitywnie odinstalowane.

- Analizuj wiadomości e-mail. Bardzo skuteczną metodą dystrybucji szkodliwego oprogramowania są kampanie z udziałem spamu. Nagłówki niepewnych wiadomości e-mail należy analizować pod kątem wiarygodności. Treść powinna zostać dokładnie przeczytana, bowiem może dużo zdradzić o nadawcy. Jeśli nie masz pewności co do wiarygodności firmy, sprawdź informacje o niej w sieci oraz w Krajowym Rejestrze Sądowym.

- Wyłącz „ukrywanie znanych rozszerzeń plików”. Nigdy nie otwieraj załączników od nieznanych nadawców. Zwracaj także uwagę na odnośniki URL w tekście. Istnieje niezwykle duże prawdopodobieństwo, że załączone zaszyfrowane archiwum od nieznanego adresata zawiera szkodliwe oprogramowaniem, które dodatkowo może ukrywać się za podwójnym rozszerzeniem (faktura_2015_12_10.pdf.exe) wraz z ikoną aplikacji Adobe Reader. Jest to popularna metoda ukrywania prawdziwego typu pliku.

- Wyłącz zdalny pulpit. Niektóre warianty crypto-ransomware wykorzystują protokół RDP (Remote Desktop Protocol), który pozwala innym osobom uzyskać dostęp do pulpitu zdalnego. Jeśli funkcja ta nie jest wykorzystywana, powinna zostać wyłączona.

- Proces szyfrowania plików trwa dosyć długo i jest uzależniony od szybkości dysku (HDD, SSD) oraz konfiguracji sprzętowej komputera. Jeśli podejrzewasz, że pliki są szyfrowane, odłączaj komputer od sieci co zmniejszy poniesione szkody.

- Cryptolocker, TeslaCrypt oraz inne warianty crypto-ransomware posiadają zaimplementowany zegar, który odmierza czas, po którym cena za odzyskanie plików może drastycznie wzrosnąć – nawet kilkukrotnie. Zegar ten możesz oszukać zmieniając datę systemową w biosie.