Wiele osób słyszało o szyfrowaniu end-to-end, często w kontekście WhatsApp. Ale co to dokładnie jest? Czy to zdjęcia rodzinne, wrażliwe informacje z pracy czy prywatne szczegóły dotyczące ostatniej randki – wszystko, co na co dzień wymieniamy z przyjaciółmi, rodziną czy współpracownikami, bez szyfrowania end-to-end może zostać odczytane przez osoby nieuprawnione. Dowiedz się, jak działa szyfrowanie, z którego korzystają komunikatory, a które są bardziej nastawione na oszukiwanie uzytkownika. A także dlaczego, mimo wszystko, szyfrowanie nie jest gwarancją doskonałej ochrony danych.

Dlaczego potrzebujemy szyfrowania end-to-end?

Wiadomości przepływają przez kilka stacji w internecie

Choćby po to, by umówić się ze swoją dziewczyną przez WhatsApp, by dzięki wideorozmowie zobaczyć rodziców, którzy mieszkają daleko, by anulować subskrypcję przez e-mail. Kiedy komunikujemy się przez internet, wydaje się, że połączenie przebiega bezpośrednio między nami a odbiorcą. Ale to wrażenie jest zwodnicze.

Na przykład wiadomość z aplikacji WhatsApp najpierw trafia na serwer WhatsApp, który następnie przekazuje ją do znajomego. E-maile są też najpierw wysyłane na serwery dostawców poczty, a stamtąd do odbiorcy. Aby mieć pewność, że nikt nie podsłucha naszych wiadomości i rozmów podczas podróży, muszą być one przesyłane w formie zaszyfrowanej.

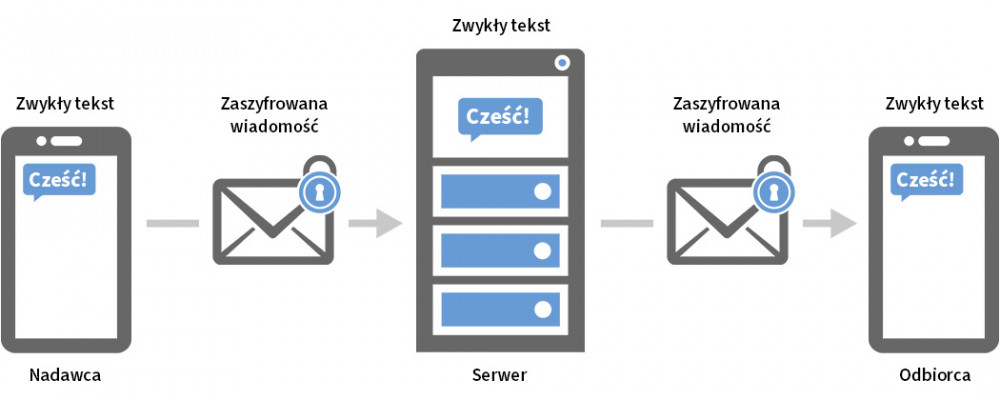

Szyfrowanie punkt-punkt nie jest wystarczające

Szyfrowanie punkt-punkt, zwane również szyfrowaniem transportowym, szyfruje wiadomości w drodze między poszczególnymi stacjami. Jest to lepsze rozwiązanie niż wysyłanie ich całkowicie niezaszyfrowanych. Jednak na stacjach pośrednich, na przykład na serwerze usługi komunikatora, są one zawsze dostępne ponownie w postaci niezaszyfrowanego tekstu.

Oznacza to, że operator serwera, w tym przypadku komunikatora, mógł zobaczyć czaty, zdjęcia i rozmowy wideo swoich użytkowników. Czy wykorzystuje je do reklamy, sprzedaje dalej, przekazuje służbom specjalnym? Użytkownicy mogą jedynie ufać, że komunikator dobrze obchodzi się z ich danymi. Kolejne niebezpieczeństwo: jeśli serwer zostanie zhakowany, wszystko, co wymieniliśmy między sobą prywatnie, może okazać się dostępne w Internecie. Dlatego samo szyfrowanie punkt-punkt nie zapewnia wystarczającej ochrony przed utratą danych. Powinno być ono uzupełnione o szyfrowanie end-to-end.

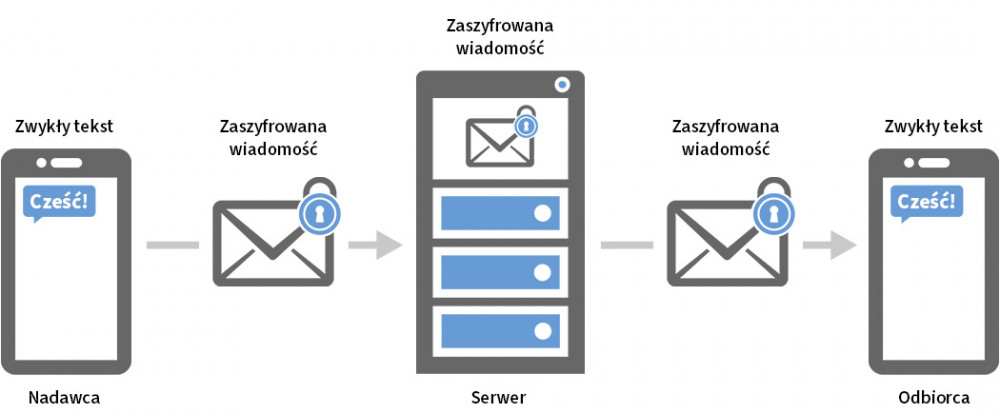

Jak działa szyfrowanie end-to-end?

Szyfrowanie end-to-end (E2EE) gwarantuje, że wiadomość jest zaszyfrowana u nadawcy i odszyfrowana dopiero u odbiorcy. Jest ona nieczytelna na całej długości trasy swojej podróży i nie można jej przeglądać na stacjach pośrednich. Oznacza to, że nikt nie może potajemnie przeczytać wiadomości – ani aplikacja komunikatora, ani haker, który przeniknie do serwera.

Tak właśnie szyfrowane są informacje

Całość działa na zasadzie zamka z kluczem. Nadawca najpierw przekształca informację w szyfrogram za pomocą klucza. Tylko odbiorca posiada odpowiedni klucz, aby ponownie odszyfrować szyfrogram i tym samym uczynić go możliwym do odczytania. W tym celu wykorzystywane są różne metody kryptograficzne, takie jak szyfrowanie symetryczne i asymetryczne.

Obecnie szyfrowanie end-to-end zapewnia bezpieczeństwo w różnych obszarach. Może być na przykład wykorzystywany do szyfrowania poczty elektronicznej lub przez dostawców usług w chmurze. Jest też coraz częściej wykorzystywany w aplikacjach typu messenger.

Które komunikatory używają szyfrowania end-to-end?

WhatsApp, Signal, Threema – coraz więcej komunikatorów korzysta dziś z szyfrowania end-to-end, aby nikt nie mógł szpiegować wiadomości tekstowych i rozmów prowadzonych przez użytkowników, gdy są w ruchu. Jednak to, w jaki sposób i w jakim zakresie aplikacje wykorzystują szyfrowanie, w niektórych przypadkach znacznie się różni.

WhatsApp domyślnie stosuje szyfrowanie end-to-end – dla wszystkich czatów, połączeń głosowych i wideo, zarówno między dwiema osobami, jak i w grupach. Kod źródłowy WhatsApp nie jest jednak „open source”, czyli nie jest swobodnie dostępny. To, jak WhatsApp implementuje szyfrowanie, nie może być zatem publicznie przeglądane i sprawdzane.

Signal

Komunikator Signal jest jedną z najpopularniejszych alternatyw dla WhatsApp. Niezależnie od tego, czy chodzi o czaty, czy o połączenia głosowe i wideo, z przyjacielem czy w grupie – rozmowy są zawsze chronione dzięki szyfrowaniu end-to-end. Ze względu na to, że kod źródłowy Signala jest publiczny, każdy może sprawdzić, w jaki sposób Signal używa szyfrowania. Signal opracował bowiem metodę szyfrowania end-to-end, która dziś jest uznawana za najnowocześniejszą – i która została przyjęta przez inne komunikatory, takie jak WhatsApp.

Threema

Inną alternatywą WhatsApp, która jest open source od grudnia 2020 roku to Threema. Aplikacja również domyślnie zabezpiecza wszystkie rozmowy za pomocą szyfrowania end-to-end – od czatów po połączenia głosowe i wideo. Jednak jak na razie w Threemie generalnie nie ma możliwości rozpoczęcia rozmowy lub wideorozmowy w grupie.

Telegram

Aplikacja Telegram nie używa domyślnie szyfrowania end-to-end. Rozmowy są chronione przed odczytaniem przez Telegram tylko wtedy, gdy korzystasz z tzw. tajnych czatów. Są one jednak nieco ukryte i wiążą się z pewnymi ograniczeniami. Na przykład nie są one możliwe w przypadku czatów grupowych. Domyślnie więc pracownicy Telegrama mogą czytać lub słuchać tego, co piszemy lub mówimy. Osoby liczące na pomoc prawną w przypadku niewłaściwego wykorzystania danych Telegram, z siedzibą w Dubaju, jest prawie nie do złapania przez europejskie władze.

Facebook Messenger

Facebook Messenger także nie korzysta domyślnie z szyfrowania end-to-end. Jest ona wyłączona i musi być włączona osobno dla każdej rozmowy. Ci, którzy pamiętają, mogą ją aktywować do czatów, rozmów głosowych i wideo, a nawet do grup. Podstawowe ustawienie jest jednak takie, że pracownicy Facebook Messengera mają dostęp do informacji wymienianych przez użytkowników.

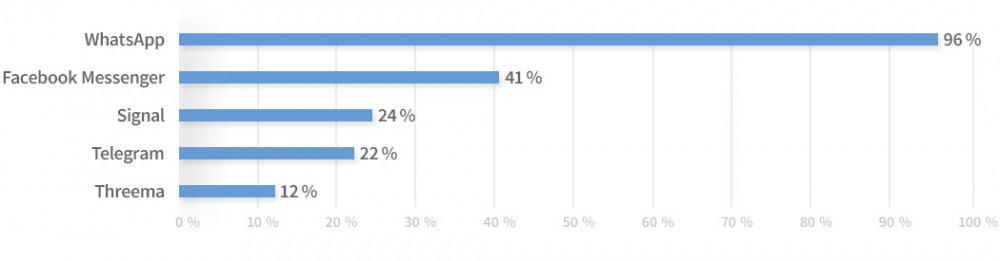

Ankieta: Z której z poniższych aplikacji typu messenger korzystasz na swoim smartfonie?

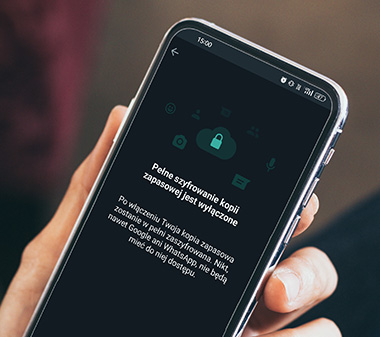

Uważaj na kopie zapasowe czatów

Wiadomości i zdjęcia, które wymieniamy z przyjaciółmi i rodziną są niemal jak pamiętnik. Dzięki kopiom zapasowym możemy je zachować lub przenieść na nowy telefon komórkowy. Ale jeśli nie jesteś ostrożny podczas tworzenia kopii zapasowych, sprawiasz, że wszystko jest do przeczytania dla innych ludzi.

WhatsApp oferuje na przykład kopię zapasową w chmurze, gdzie czaty zapisywane są na serwerze Google Drive lub iCloud. Uwaga! Domyślnie te kopie zapasowe nie są zabezpieczone szyfrowaniem end-to-end! Nasze prywatne wiadomości, które codziennie wysyłamy w dodatkowo zaszyfrowanej formie, są więc widoczne na Google Drive czy iCloud dzięki kopii zapasowej. Dlatego włącz szyfrowanie dla swoich kopii zapasowych w aplikacji WhatsApp: w Ustawieniach > Czaty > Kopia zapasowa czatów > W pełni zaszyfrowana kopia zapasowa.

Jak bezpieczne jest szyfrowanie end-to-end wykorzystywane w komunikatorach?

Szyfrowanie end-to-end zabezpiecza treść naszych rozmów przed obcymi oczami na całej drodze przesyłania. Stosowane obecnie procedury kryptograficzne uważane są za nie do złamania, nawet dla dzisiejszych superkomputerów. Szyfrowanie jest więc gwarantem doskonałej ochrony danych – prawda? To nie jest do końca prawda. Ponieważ czają się inne zagrożenia, przed którymi szyfrowanie nie chroni.

Czym są metadane?

Metadane to informacje o komunikacji. W przypadku komunikatorów obejmuje to np:

- Kto z kim się porozumiewał?

- Jak często, w jakich godzinach i jak długo?

- Jaka była treść tych wiadomości?

- Gdzie w tym czasie była ta osoba?

- Kto jest w grupie z kim?

- Z jakiego urządzenia ktoś korzysta?

Od metadanych do profilu psychologicznego

Za każdym razem, gdy piszemy do kogoś na WhatsApp, powstają metadane. Są one niewidoczne, ale bardzo cenne. Cyberprzestępcy, reklamodawcy i służby wywiadowcze mają w tym duży interes. Bo to, kto z kim i kiedy się komunikuje, może zdradzić o nas jeszcze więcej niż sama treść czatów. Jeśli tylko spojrzysz na swoje ostatnie rozmowy i godziny, w których miały miejsce: Co mógłbyś z tego wywnioskować o swoich związkach? Wraz z innymi informacjami, jak np. kto jest z kim w jakiej grupie, można stworzyć przerażająco dokładne profile użytkowników.

Jak komunikatory obsługują metadane?

Zwróć zatem uwagę na to, jak aplikacje obsługują Twoje metadane. WhatsApp ma dostęp do całej książki adresowej – a więc zna nawet wszystkie Twoje kontakty, które nie są na WhatsApp. Fakt, że aplikacja należy do megakorporacji Facebook (przemianowanej jakiś czas temu na „Meta”), która znana jest z zarabiania na danych użytkowników, nie rzuca dobrego światła na ochronę danych. Z kolei Signal i Threema starają się w miarę możliwości unikać metadanych. Telegram nie oferuje praktycznie żadnych informacji na temat obsługi metadanych.

Zagrożenie cyberbezpieczeństwa smartfonów

Wyobraź sobie, że Twój szef otrzymuje od Ciebie kompromitującą wiadomość – której sam nie napisałeś. Szyfrowanie end-to-end również nie chroni przed takimi zdarzeniami. Jeśli ktoś uzyska dostęp do Twojego smartfona lub tabletu, może przeczytać wszystkie Twoje czaty i wysyłać wiadomości w Twoim imieniu. Może to nastąpić zarówno przez złodzieja, jak i przez złośliwe oprogramowanie na Twoim urządzeniu. Szyfrowanie jest więc tylko tak bezpieczne, jak urządzenia, za pomocą których szyfruje się i odszyfrowuje wiadomości.

W ten sposób zwiększysz bezpieczeństwo swojego smartfona lub tabletu:

- Włącz blokadę ekranu, tak abyś tylko Ty mógł odblokować swoje urządzenie.

- Zainstaluj rozwiązanie zabezpieczające, aby chronić swoje urządzenie przed wirusami, trojanami i innym złośliwym oprogramowaniem.

- Niektóre programy ochronne oferują dodatkową funkcję przypisania kodu PIN do wybranych aplikacji. W ten sposób można dodatkowo zabezpieczyć swoje aplikacje typu messenger.

Wniosek

Szyfrowanie end-to-end chroni treść naszych wiadomości przed wścibskimi oczami przez całą podróż przez Internet – to duży plus dla bezpieczeństwa. Dlatego dobrze, że coraz więcej komunikatorów z niego korzysta. Szyfrowanie nie jest jednak gwarancją doskonałej ochrony danych, ponieważ metadane również wiele o nas zdradzają. Co więcej, jest ono tylko tak bezpieczne, jak urządzenia, z których korzystamy. Jest to więc tylko jeden element układanki w ogólnym obrazie bezpiecznej komunikacji.