Cyberprzestępcy rozsyłają dokument, rzekomo zawierający zasady bezpieczeństwa pracy w dobie pandemii. Kamuflują go w wiadomościach przypominających oficjalną informację od niemieckiego Ministerstwa Zdrowia.

Wiadomości e-mail, rzekomo rozsyłane przez Ministerstwo Zdrowia, zawierają złośliwy załącznik. Ma on podawać aktualnie obowiązujące zasady bezpieczeństwa i ochrony przed infekcjami w miejscu pracy. Treść maila jednoznacznie wskazuje grupę docelową hakerów – firmy. Wszystkie przedsiębiorstwa powinny teraz szczególnie uważać, gdy w ich skrzynkach pocztowych pojawiają się wiadomości od władz. Obecnie dostajemy coraz więcej doniesień o tego typu atakach.

Według oszustów “dzisiaj” miało dojść do spotkania ministrów UE, podczas którego zaktualizowano przepisy dot. bezpieczeństwa. O ile jeszcze samo zgromadzenie mogło mieć miejsce w rzeczywistości, tak wiadomość o nim z pewnością nie zostałaby przekazana za pomocą poczty elektronicznej. Takim działaniom służy odrębny, oficjalny portal władz państwowych.

Ponadto niebezpieczne maile zawierają mnóstwo błędów ortograficznych. Najczęściej mylone są litery takie jak U, W, C i D, a także znaki diakrytyczne. Również nadawca wiadomości się nie zgadza – jego domena z całą pewnością nie należy do Ministerstwa Zdrowia, nawet jeśli adres podany w treści jest prawdziwy.

Jedynie oficjalne źródła podają prawdziwe informacje o COVID-19. Wiedząc to, łatwo uchronić się przed atakami hakerów. Wszystkie najnowsze wiadomości na temat koronawirusa są gromadzone na stronie https://www.gov.pl/web/koronawirus.

Przestępcy nie zwalniają tempa – kolejne szkodliwe e-maile są już w drodze. Przybierają postać listów motywacyjnych. Jedno z wielu nazwisk użytych w domniemanym wniosku to „Claudia Alick”.

Fakt, że hakerzy wykorzystują pandemię dla własnych korzyści nie dziwi już chyba nikogo. Początkowo straszyli zagrożone firmy wstrzymaniem wypłat czasowej pomocy finansowej.

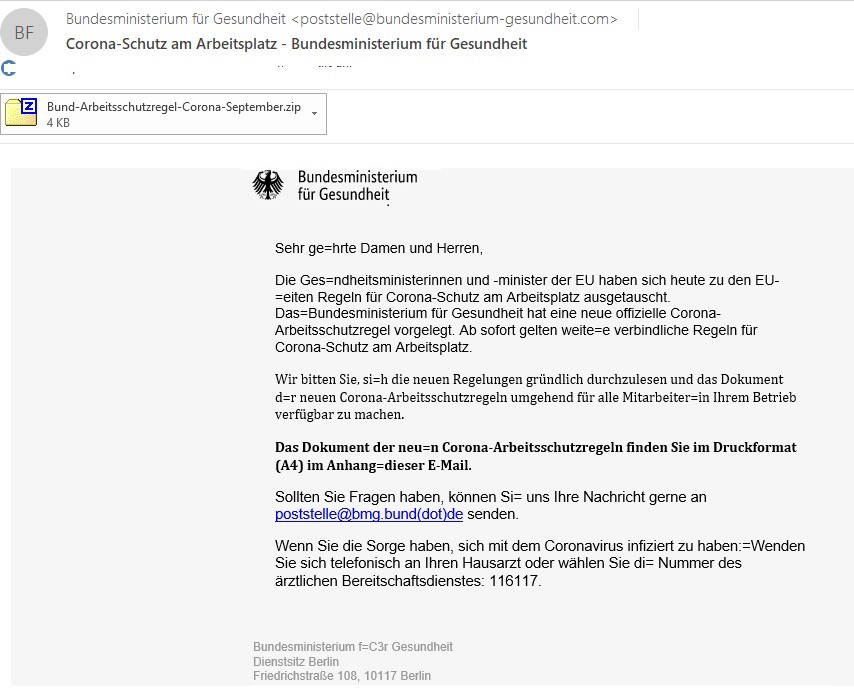

Spam zawierający szkodliwy załącznik. Nadawcą miało być Ministerstwo Zdrowia.

Pełna treść wiadomości

Der vollständige Mailtext lautet wie folgt: Sehr g=hrte Damen und Herren, Die Ges=ndheitsministerinnen und -minister der EU haben sich heute zu den EU =eiten Regeln für den Coronaschutz am Arbeitsplatz ausgetauscht. Das=Bundesministerium für Gesundheit hat eine neue offizielle Corona-Arbeitsschutzregel vorgelegt. Ab sofort gelten weite=e verbindliche Regeln für den Corona-Schutz am Arbeitsplatz. Wir bitten Sie, si=h die neuen Regelungen gründlich durchzulesen und das Dokument d=r neuen Corona-Arbeitsschutzregeln für alle Mitarbeiter=in Ihrem Betrieb zugänglich zu machen. Das Dokument der neu=n Corona-Arbeitsschutzregeln finden Sie im Druckformat (A4) im Anhang=dieser E-Mail. Sollten Sie Fragen haben, können Si= uns Ihre Nachricht gerne an [email protected](dot)de senden. Wenn Sie die Sorge haben, sich mit dem Coronavirus infiziert zu haben:=Wenden Sie sich telefonsich an Ihren Hausarzt oder wählen Sie di= Nummer des ärztlichen Bereitschaftsdienstes: 116117.

Mechanizm działania złośliwego kodu

Załącznik zainfekowanej wiadomości zawiera moduł ładujący JScript, który pobiera z internetu kolejne groźne dla systemu programy. Jest to połączenie modułu ładującego o nazwie „Buer” z trojanem bankowym „NuclearBot”. Ten rodzaj złośliwego oprogramowania nie jest nam obcy – mieliśmy z nim kontakt już jakiś czas temu.

Jak zabezpieczyć się przed takim atakiem?

Przede wszystkim należy uważnie sprawdzać wszystkie wiadomości mailowe z załącznikami i nie pobierać żadnego z nich przed weryfikacją. Pandemia to tylko jeden z popularnych sposobów na ataki drogą mailową. Przestępcy podszywają się także pod instytucje bankowe, sklepy online, operatorów komórkowych i wiele więcej. Podobne ataki mogą odbywać się na przykład poprzez wysyłkę fałszywej wiadomości z fakturą czy nowego regulaminu do pobrania. W takich sytuacjach przed pobraniem załącznika najlepiej jest wykonać telefon do firmy, od której otrzymałeś maila. Dzięki temu nie tylko uchronisz się przed działaniem fałszywego oprogramowania i sprawdzisz u źródła daną informację, ale jednocześnie może się okazać, iż poinformujesz usługodawcę o przeprowadzanym ataku, przed którym powinien ostrzec wszystkich klientów. Jeśli informacje przekazywane w załącznikach dotyczą bieżących wydarzeń ogólnokrajowych lub światowych, to aktualne dane zawsze znajdziesz na serwisach rządowych. Nie musisz pobierać załącznika z wiadomości mailowej w celu zapoznania się z aktualnościami. Podszywanie się pod różne firmy czy osoby w celu wysyłania zainfekowanych maili jest jedną z najpopularniejszych obecnie metod ataku. Przestępcy wykorzystują naiwność, ale też niekiedy zabieganie i bezrefleksyjność. Pamiętaj, aby na swoim komputerze posiadać zawsze aktualne oprogramowanie antywirusowe, które chroni również Twoją pocztę elektroniczną.