W maju G DATA CyberDefense walczyło z potężnymi kampaniami adware

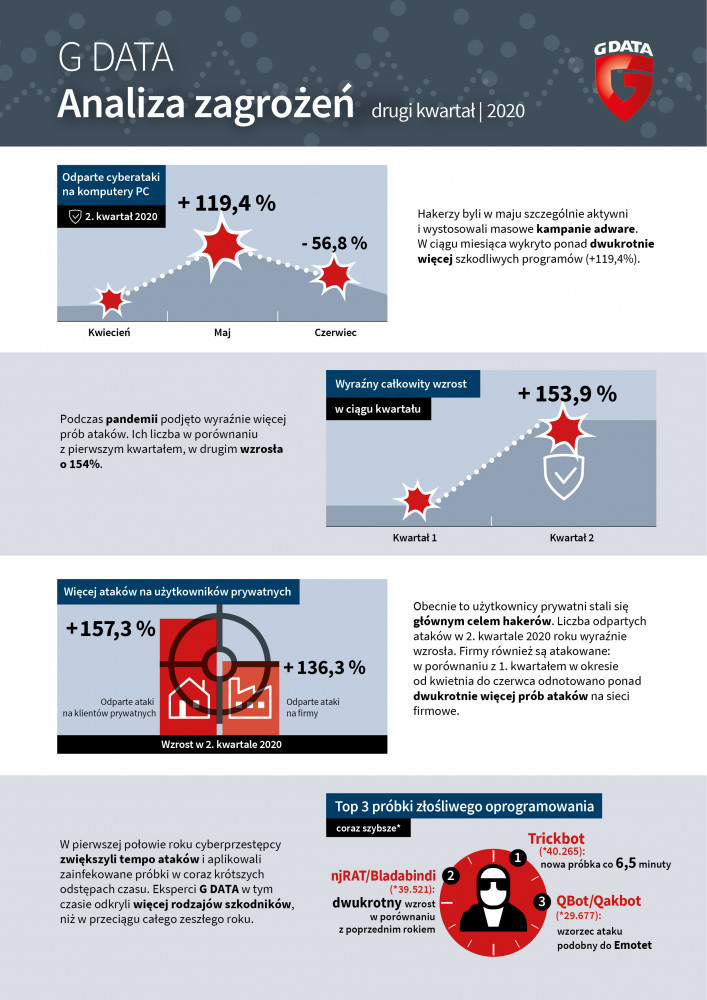

Bieżąca analiza zagrożeń prowadzona przez G DATA CyberDefense wykazała masowe ataki na firmy i użytkowników prywatnych w drugim kwartale tego roku. Tylko w maju niemieccy specjaliści ds. cyberochrony odnotowali ponad dwukrotnie więcej ataków niż miesiąc wcześniej.

Cyberprzestępcy czerpią korzyści z kryzysu wywołanego pandemią koronawirusa. Podczas jej wybuchu przeprowadzili znacznie więcej prób ataków niż zazwyczaj. Nawet ci pracownicy, którzy opuścili już home office, wciąż spędzają więcej czasu przed ekranem komputera. Zamawiają jedzenie z dowozem do domu i robią więcej zakupów online. Skala ataków wzrosła wraz ze zwiększonym korzystaniem z dobrodziejstw Internetu.

Tim Berghoff

Specjalista ds. bezpieczeństwa w G DATA

Obecnie hakerzy obrali sobie za cel głównie użytkowników prywatnych. W porównaniu z pierwszym kwartałem roku, liczba ataków wzrosła o ponad 157 procent. Nie znaczy to jednak, że firmy pozostają bezpieczne. Eksperci ds. cyberbezpieczeństwa odnotowali ponad 136,3 procent więcej prób ataków także na sieci firmowe. Szczególnie w maju napastnicy uaktywnili masowe kampanie adware. W ciągu miesiąca liczba wykrytych szkodników wzrosła ponad dwukrotnie (+119,4%).

Adware – reklama wchodząca tylnymi drzwiami

W maju specjaliści ds. cyberochrony zidentyfikowali kilka dużych kampanii adware i powstrzymali ich dalsze rozprzestrzenianie się. Adware nie powinno być lekceważone, nawet jeśli z reguły nie wyrządza tak dużych szkód, jak oprogramowanie ransomware. Taki szkodnik zbiera dane o użytkowniku, np. preferencje jego przeglądarki. Cyberprzestępcy ciągle pracują nad kwestiami technicznymi adware. Jest to kolejna przyczyna wzrostu tego typu ataków. “Podrasowane” reklamy próbują ominąć program antywirusowy i przebić się przez ograniczenia systemu operacyjnego. W przeciwieństwie do złośliwego oprogramowania, takiego jak ransomware, tworzenie dużych kampanii adware nie wymaga potężnego zaplecza technicznego. Maksymalna wydajność przy minimalnym wysiłku.

TOP 10 złośliwego oprogramowania: nowe próbki malware co sekundę

W pierwszej połowie roku cyberprzestępcy zwiększyli tempo i próbowali ukryć swój złośliwy kod przed rozwiązaniami antywirusowymi za pomocą pakerów oraz dystrybuowali złośliwy kod w coraz krótszych odstępach czasu. Eksperci G DATA w tym czasie odkryli więcej rodzajów szkodników, niż w przeciągu całego zeszłego roku. W przypadku Trickbota liczba ta wzrosła prawie trzykrotnie. Jego nowa próbka pojawiała się średnio co 6,5 minuty. Trojan njRAT/Bladabindi po 6 miesiącach miał już tyle próbek, co w przeciągu całego ubiegłego roku. Emotet, uniwersalna broń cyberprzestępców, również na początku roku wykazał się wzmożoną aktywnością. Dopiero w lutym zrobiło się o nim cicho.

TOP 10 malware Q2/2020

W pierwszej dziesiątce szkodliwych programów dominują trojany zdalnego dostępu (RAT). Siedem z dziesięciu rodzin to RAT-y, umożliwiające zdalne i administracyjne sterowanie komputerem. Mogą wykradać hasła, odczytywać poufne dane, usuwać dane i szyfrować pliki.

Qbot naśladuje Emotet

Qbot to nowicjusz rankingu. Ten RAT przejął wzorce ataku, jakimi wcześniej cechował się Emotet. Do istniejącej już korespondencji mailowej dodaje dodatkową pozycję sprawiając, że ofiara ufa załączonemu tam odnośnikowi. Tym sposobem odbiorca staje się celem ataku tego złośliwego oprogramowania. Qbot został po raz pierwszy zidentyfikowany w 2007 roku i od tej pory prężnie się rozwija. Podobnie jak Emotet stał się uniwersalną bronią cyberprzestępców. Oryginalny trojan bankowy zawierał elementy robaka i był aktywny jako data stealer, chętnie wykorzystywany przez cyberprzestępców.

Coinminer – hamulec dla pecetów

G DATA zanotowała w pierwszej połowie roku również wysoki wzrost aktywności coinminerów, czyli koparek kryptowalut. W tym przypadku moc obliczeniowa komputera zostaje wykorzystana do generowania kryptowalut, takich jak Bitcoin, Monero i Ethereum. Zidentyfikowano ponad 107 000 próbek Coinminer – jedna średnio co 2,4 minuty. Ten typ zagrożenia nie jest żadną nowością. Podczas gdy oszuści zbierają swój urobek, użytkownicy płacą coraz wyższe rachunki za energię i korzystają z komputera o obniżonej wydajności. Typowe oznaki, że komputer jest używany do wydobywania kryptowaluty, to długi czas odpowiedzi, nietypowa aktywność sieciowa, awarie i częste ponowne uruchamianie.

Wniosek – nie ma czasu na odpoczynek

Hakerzy do infiltracji firmowych i prywatnych sieci wykorzystują różne metody. Cyberprzestępcy działają po linii najmniejszego oporu i wykorzystują luki w aplikacjach czy też systemach operacyjnych. “Użytkownicy, bezmyślnie klikając w odsyłacze, sami otwierają hakerom furtki do ataku” – ostrzega Tim Berghoff. “Instalowanie aktualizacji to tylko połowa sukcesu w walce z hakerami. Jednakowo ważne są spostrzegawcze programy, które rozpoznają niebezpieczeństwo i zgłaszają takie próby wyłudzenia informacji”.