Do ekspertów z G DATA Security Labs trafiła nowa, mało innowacyjna, kampania spamowa dystrybuująca zagrożenie szyfrujące o nazwie Crypt0L0cker.

Jeżeli nie czekacie na kuriera, a otrzymaliście informacje o próbie doręczenia przesyłki wzmóżcie swoją czujność. Zawsze warto stosować się także do zasad bezpieczeństwa, które znajdziecie na końcu tego wpisu.

Spam jest bardzo podobny do tego używanego w kampanii, w której cyberprzestępcy podszywali się pod znanego dostawcę energii elektrycznej i rozsyłali fałszywe faktury za prąd. Tym razem hakerzy zgłaszają się do nas udając firmę kurierska DPD.

W skrócie

Mail informuje atakowaną osobę o nieudanej próbie doręczenia przesyłki. Kurier ,o mało spotykanym imieniu WIELISŁAW, rzekomo nie zastał nas pod wskazanym adresem.

Zatrzymajmy się na chwilę w tym miejscu. Wielisław to staropolskie imię oznaczające „tego, który pragnie sławy”. Czyżby twórcy ataku liczyli nie tylko na finansową korzyść lecz także na uznanie wśród tzw. „bad guys”? Możemy tylko przypuszczać, że hakerzy mają parcie na szkło 😉

Wiadomość nie pozbawiona jest częstych w takich kampaniach błędów i literówek. To pierwszy sygnał ostrzegawczy, żadna firma nie pozwala sobie na taką ilość pomyłek.

kurier WIELISŁAW nie był w stanie dostarczyć swój numer paczki:

Musisz uzyskać informacje o wysyłce i wydrukować go, aby otrzymać paczek

W pasku nadawcy widnieje adres pi***[email protected] , który mniej spostrzegawczym użytkownikom może wydawać się podobny do oryginalnej strony firmy. To kolejne ostrzeżenie.

Jeżeli otrzymaliście taką wiadomość pod żadnym pozorem nie wykonujcie kolejnych opisanych tu czynności!

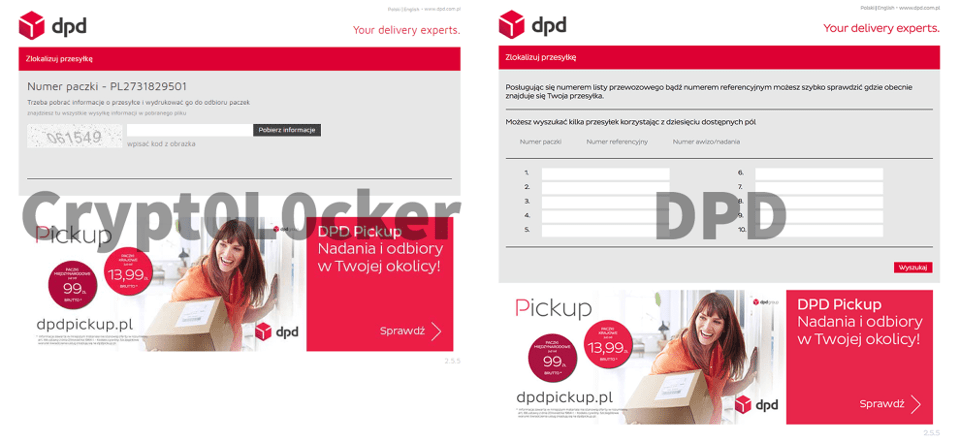

Po kliknięciu w odnośnik przenosimy się na stronę, której twórcy nie uchronili się od błędów. Cyberprzestęcpy przygotowali całkiem udaną kopie oryginalnej podstrony do śledzenia paczek DPD. Mamy małe różnice jeżeli chodzi o czcionkę, ale grafiki pozostały te same.

Po wpisaniu fake captcha możemy pobrać rzekomy list przewozowy niezbędny nam do odebrania paczki. To ZIP zawierający plik .js będący zapewne dropperem ransomware. Chwila nieuwagi i tracimy kontrolę nad naszymi plikami. Pozostaje nam zastanawianie się czy to co mieliśmy na dysku warte jest bitcoina czy też nie :/ W tej chwili zagrożenie nie jest wykrywany przez silniki AV na podstawie baz sygnatur. Jednak użytkownicy antywirusów G ATA mogą spać spokojnie. Kontrola zachowania w naszym oprogramowaniu wraz z najnowszym modułem AntiRansomware wykrywa i zabija opisywany atak.

Czytelnicy bez AV na pokładzie miejcie się na baczności. Poniżej podstawowe zasady których musicie przestrzegać, by nikt nie zaszyfrował wam plików.

- Fundament to sprawdzone oprogramowanie antywirusowe

- Kopie zapasowe najważniejszych dla nas plików (zdjęcia, arkusze z pracy itp.)

- Aktualizacja głupcze! Oprogramowanie na Twoim komputerze powinno być zawsze możliwie najbardziej aktualne. Dzięki temu zamkniesz luki bezpieczeństwa.

- Sprawdzaj dokładnie korespondencje mailową.

- Nie klikaj w przekierowanie bez uprzedniego zastanowienia.

- Jeżeli kliknąłeś to sprawdź czy jesteś na stronie na która chciałeś trafić.

- Pracuj na koncie użytkownika, nigdy administratora (UAC – user account control)