W sieci pojawia się coraz więcej nieoficjalnych sklepów z aplikacjami na Androida. Można w nich znaleźć wiele prawdziwych, darmowych perełek. Niestety, istnieje też ryzyko, że wśród nich znajdą się złośliwe programy takie jak Gooligan.

Najnowsze analizy sporządzone przez firmę Checkpoint pokazują, iż Gooligan atakuje smartfony pracujące pod nadzorem starszej wersji Androida. Wirus, aby uzyskać dostęp do urządzania i złamać zabezpieczenia administratora, wykorzystuje dwie znane i udokumentowane luki. Po zainfekowaniu terminala Gooligan pobiera i instaluje inne złośliwe aplikacja. Jego zasada działania do złudzenia przypomina wirusa HummingBad, który zaatakował urządzenia z Androidem w połowie ubiegłego roku.

Na ile groźny jest Gooligan?

Gooligan, podobnie jak HummingBad, posiada teoretycznie dostęp do wszystkich danych przechowywanych na zainfekowanym smartfonie. Jak dotąd nie pojawiły się doniesienia na temat zasobów, z których aktywnie korzysta malware, niemniej istnieją techniczne możliwości, aby to sprawdzić.

Wirus wykrada nie tylko zaszyfrowane pliki z hasłami, ale również tokeny uwierzytelniające. Haker posiadając dostęp do tokena, moża także uzyskać akces do wszystkich usług Google i przejąć kontrolę nad Google Play, Google Photos, Google Docs, Gmailem, Google Drive i innymi.

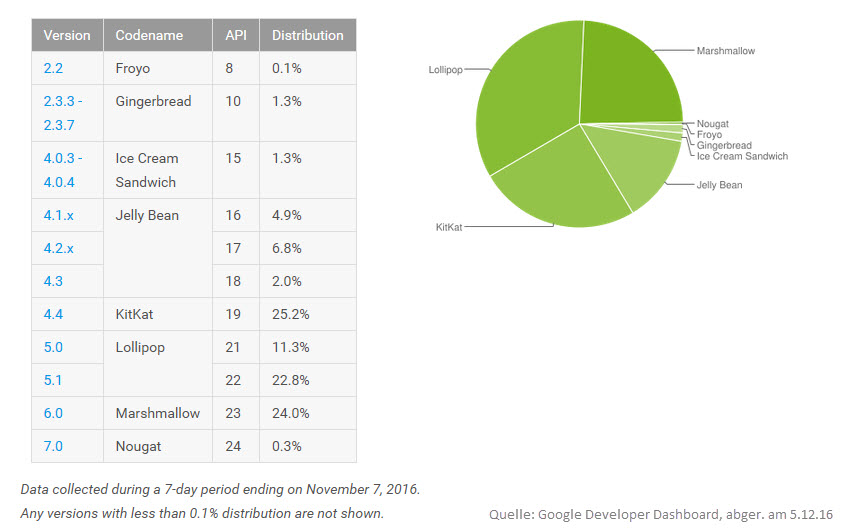

Gooligan stanowi zagrożenie dla wszystkich użytkowników smartfonów i tabletów z systemem operacyjnym Android 4 lub 5, którzypobierają aplikacje z nieoficjalnych źródeł. Właściciele urządzeń posiadających nowsze wersje systemów operacyjnych, a także niezbędne aktualizacje mogą spać spokojnie. Niemniej należy zaznaczyć, że wciąż istnieje wiele terminali, dla których nie istnieją najnowsze wersje Androida. Kit Kat oraz Lolipop pracują na 60 procent aktywnych urządzeń z system Android.

Jak do tej pory nie istnieją żadne przesłanki wskazujące na to, że ataki są ukierunkowane na indywidualne osoby lub organizacje.

Jakie działania podejmuje Google?

Z naszych informacji wynika, iż Google stara się być w ciągłym kontakcie z poszkodowanymi i unieważnia wszystkie skradzione tokeny dostępu. Niestety, jedyną metodą pozbycia się Gooligana jest fabryczny reset urządzenia. Co ważne, po tej operacji z terminala zostają usunięte także rootkity. Firma systematycznie usuwa z Google Play aplikacje zainfekowane wirusem.

Jak się bronić?

Najskuteczniejszą ochroną jest korzystanie z wersji Androida, pozbawionego luk wykorzystywanych przez malware Gooligan. Jednak nie zawsze jest to możliwe, dlatego należy zachować wyjątkową ostrożność podczas pobierania aplikacji z nielegalnych źródeł. Eksperci z G DATA odkryli, iż jedna na cztery aplikacje udostępniania z nieoficjalnych źródeł jest zainfekowana malwarem.

Szczególną ostrożność zaleca się jeśli smartfon lub tablet jest używany w środowisku biznesowym, zwłaszcza kiedy należy do grup podwyższonego ryzyka, o którym mowa powyżej. Ważną kwestią jest zainstalowanie odpowiedniego oprogramowania antywirusowego, co dotyczy zarówno użytkowników domowych, jak i środowisk biznesowych.