„Dzień zmiany hasła” jest obchodzony od 2012 r. i jak co roku przypada na początek lutego. Wszystkim użytkownikom internetu rekomenduje się wtedy weryfikowanie i zwiększenie bezpieczeństwa swoich kont i haseł. Jednak ilu z nich faktycznie to robi? O tym, jak bardzo jest to istotne, przeczytacie poniżej.

Propaganda na koncie w mediach społecznościowych.

Flaga Turcji i zdjęcie tureckiego prezydenta Recepa Erdoğana na prywatnym koncie na Twitterze z pewnością mogłyby wprawić niektórych w konsternację. Właśnie to przydarzyło się 14 stycznia 2018 r. redaktorowi naczelnemu niemieckiego „Spiegla” Klausowi Brinkbäumerowi. Na swoim profilu na Twitterze miał rzekomo zamieścić tweet „Chcieliśmy przeprosić za nieprzychylne informacje publikowane przez nas pod adresem Turcji i Recepa Erdoğana.” Jak się później okazało, jego konto zostało wykorzystane w nieuprawniony sposób przez osoby trzecie. Jednym z powodów tej sytuacji mogło być właśnie niedostatecznie bezpieczne hasło.

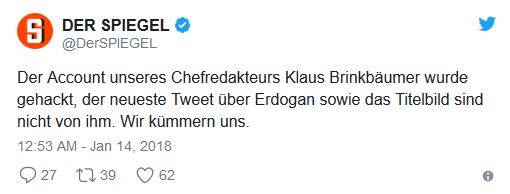

Informacja na oficjalnym profilu niemieckiego „Spiegla”, wyjaśniająca, że konto redaktora naczelnego Klausa Brinkbäumera zostało wykorzystane w nieuprawniony sposób przez osoby trzecie.

Hasła, jakich używa się na przykład w mediach społecznościowych lub na stronach sklepów internetowych, są obecnie i będą w przyszłości ważnym aspektem, gdy chodzi o zabezpieczenie profilu internetowego przed osobami trzecimi. Specjaliści z dziedziny bezpieczeństwa IT od lat głowią się, czym powinno się charakteryzować mocne hasło, by chroniło przed zhakowaniem konta przez nieupoważnione osoby. Kiedyś analitycy i badacze twierdzili zgodnie, że hasło musi składać się z co najmniej ośmiu znaków i nie powinno zawierać żadnych słów powszechnie używanych i łatwych do odgadnięcia. Tak też można przeczytać do dzisiaj na przykład w aktualnych wskazówkach dotyczących haseł takich gigantów jak Google. Agencja United States Computer Emergency Readiness Team (US-CERT) dodaje, że internauci powinni używać do swoich kont i profili różnych haseł. Hasła muszą spełniać liczne wymagania pod względem ich złożoności, jak stosowanie znaków specjalnych i cyfr w połączeniu z literami. Przeprowadzone badania pod nazwą „Let’s go in for a closer look: Observing passwords in their natural habitat“ wykazały, że każdy z nas używa haseł do przeciętnie 26,3 różnych stron internetowych. W 80% przypadków używamy zawsze takich samych haseł lub jedynie nieznacznie zmodyfikowanych. Wynika z tego, że użytkownicy internetu niechętnie stosują zróżnicowane hasła do różnych stron internetowych. W końcu kto by zapamiętał tyle haseł, które będą zarówno dostatecznie złożone, jak i specyficzne dla danego portalu?

– Rozwiązaniem może być menadżer haseł, jaki oferuje na przykład G DATA Total Security – tłumaczy Robert Dziemianko. – Za pomocą wtyczki do przeglądarki internetowej wprowadzone hasło jest zapisywane i przechowywane na komputerze w bazie danych offline. W celu zabezpieczenia tej bazy danych przed dostępem osób trzecich wystarczy ustanowić hasło główne do otwierania sejfu z hasłami. W tym miejscu można już przeglądać i zarządzać wszystkimi samodzielnie ustalonymi hasłami. Jeżeli użytkownik potrzebuje bezpiecznego hasła, jednym kliknięciem myszy w programie może wygenerować dostatecznie enigmatyczne hasło – dodaje ekspert z G DATA.

Siedem zasad gwarantujących skuteczne bezpieczeństwo konta

- Zamiast zapamiętywać – korzystaj z managera haseł. Internauci bardzo szybko tracą rozeznanie w hasłach używanych do różnych portali. Ten problem nie dotyczy jednak posiadaczy menadżera haseł G DATA Total Security. Po zainstalowaniu w przeglądarce pojawia się ikona programu, który zapamiętuje wszystkie hasła dostępu używane na stronach internetowych, przez które wchodzi się do chronionych hasłem profili i kont.

- Długość hasła to podstawa: niezależnie od licznych, starszych zaleceń zwycięża nowa koncepcja – dłuższe hasło jest lepsze niż hasło skomplikowane. Hasło może składać się z wielu różnych znaków, cyfr oraz małych i wielkich liter; im dłuższe hasło, tym więcej kombinacji musi uwzględnić potencjalny haker.

Przykład: hasło złożone z sześciu znaków, składające się z małych liter, daje blisko 309 milionów kombinacji. W pierwszej chwili wydaje się, że to bardzo dużo, ale aktualne komputery potrafią złamać takie hasło w siedem sekund. Natomiast potencjalny haker potrzebowałby już 66 lat, jeżeli dołożymy do hasła kolejnych sześć znaków, aby w sumie składało się z dwunastu znaków.

- Używanie haseł frazowych: używanie jako hasła pojedynczego słowa uważa się za niewystarczające zabezpieczenie. Zbyt łatwo można odgadnąć hasła w rodzaju „futbol1234” czy „hasło+”. Jako hasła najlepiej używać fraz, których nie da się znaleźć w żadnym słowniku, ale jednocześnie będą one dla nas łatwe do zapamiętania. To ważne, ponieważ cyberprzestępcy używają statystycznie prawdopodobnych kombinacji, które szybko odkrywają znany szyk słów, co zagraża bezpieczeństwu hasła.

Przykład: hasło frazowe można bardzo łatwo utworzyć na przykład ze zdania „Jestem dobrym hasłem pod względem bezpieczeństwa”. Wiele osób nie wie o tym, że w haśle można również używać spacji.

- Odpowiednia zmiana hasła: zmieniając hasło należy pamiętać, żeby nowe hasło nie wywodziło się od hasła dotychczasowego. Wielu użytkowników dodaje przy tym do hasła numer miesiąca lub roku albo po prostu kolejny numer. Inni użytkownicy zmieniają nieraz dobre hasło na hasło raczej proste, aby ułatwić sobie logowanie. Hasło należy zmieniać tylko wówczas, gdy pojawi się wezwanie do tego na stronie internetowej, gdy ktoś obcy obserwował nas uważnie podczas wprowadzania hasła lub gdy okaże się, że złamane zostały zabezpieczenia bazy danych któregoś portalu internetowego. Czy zagrożona jest baza danych i tym samym nasze własne bezpieczeństwo, można sprawdzić na przykład za pośrednictwem strony „Have I Been Pwned”.

- Natychmiastowa aktualizacja: w dobie takich zagrożeń jak Meltdown i Spectre aktualizacje zabezpieczeń to konieczność, jeżeli chcemy zagwarantować ochronę komputerom i urządzeniom mobilnym. System operacyjny i zainstalowane oprogramowanie lub aplikacje należy na bieżąco aktualizować i bezzwłocznie instalować dostępne aktualizacje

- Uwierzytelnianie dwustopniowe: gdzie tylko istnieje taka możliwość, należy korzystać z opcji uwierzytelniania dwustopniowego. Na różnych stronach opcja ta może się nazwać „logowaniem dwuetapowym” lub „potwierdzeniem logowania”. Facebook, LinkedIn, Dropbox, Google, PayPal i kilku innych dużych dostawców usług oferują już taką opcję.

- Aktualne oprogramowanie antywirusowe: w komputerach stacjonarnych, laptopach, smartfonach i tabletach zawsze powinien być zainstalowany aktualny program antywirusowy. Zwłaszcza w przypadku urządzeń przenośnych nie spodziewamy się żadnego zagrożenia, ponieważ panuje nieuzasadnione przekonanie, że nie można ich wykorzystać do działań o charakterze przestępczym. Jest to jednak ryzyko, które należy jak najszybciej wyeliminować.