Wyłudzenia płatności to tylko wierzchołek góry lodowej w porównaniu z innymi zagrożeniami, jakie niesie za sobą ten typ złośliwego oprogramowania. W rzeczywistości to wcale nie okup okazuje się być najbardziej dotkliwym elementem. Najpoważniejsze straty związane ze złośliwym oprogramowaniem typu ransomware związane mogą być z następującymi sytuacjami:

- Utratą danych

- Przerwami w działaniu systemów

- Koniecznością zresetowania i wymiany infrastruktury

- Produktywnością

- Wzrostem przestępczości

- Reputacją

- Ludzkim życiem – w przypadku takich miejsc, jak szpitale czy inne placówki ochrony zdrowia

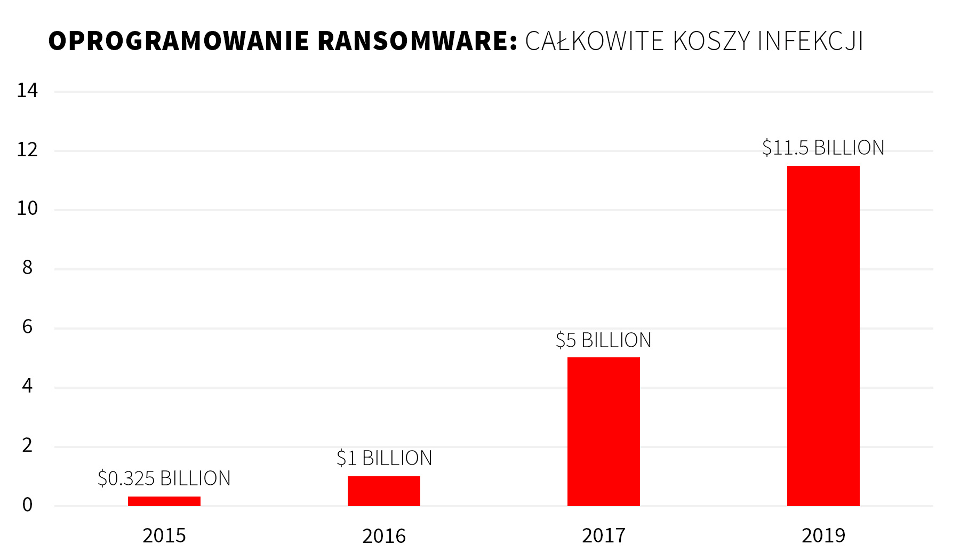

Firma CyberSecurity Venture, będąca jednym z liderów międzynarodowego rynku badań i publikacji zajmujących się zagadnieniem globalnej cybergospodarki, ustaliła, że na całym świecie koszty strat spowodowanych przez złośliwe oprogramowanie typu ransomware mogą do końca 2017 roku osiągnąć lub nawet przekroczyć olbrzymią sumę 5 miliardów dolarów. Stanowi to pięciokrotny wzrost od 2016 roku, a przyjmuje się, że w ciągu zaledwie 2 lat liczba ta wzrośnie kolejnych 15 razy. Na skalę światową straty wyrządzane przez złośliwe oprogramowanie typu ransomware szacuje się na ponad 11,5 miliarda dolarów rocznie (do 2019 roku).

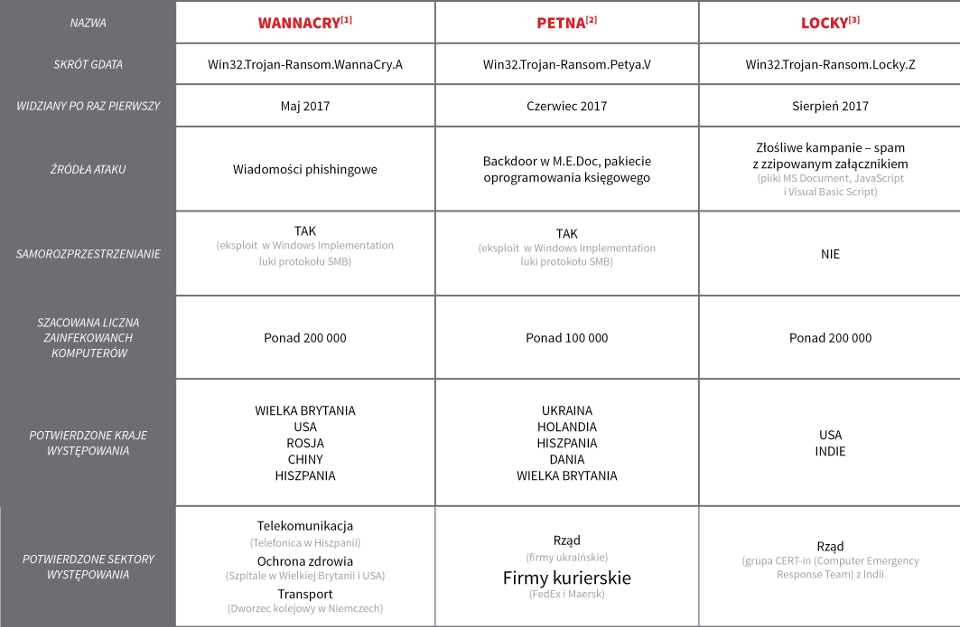

Przyjrzyjmy się teraz przykładom złośliwego oprogramowania, które w zeszłym roku zebrały potężne żniwo i przeanalizujmy, skąd wzięły się tak wielkie straty. Możemy zauważyć pewną prawidłowość – twórcy złośliwego oprogramowania skupiają się na firmach, w których zabezpieczenie kluczowych danych klientów to niezbędny element codziennej działalności. Przyjęcie takiej strategii okazało się skuteczne przy wyłudzaniu od ofiar okupu i dla niektórych z nich stało się też źródłem problemów w zakresie reputacji. Złośliwe oprogramowanie Petya odbiega jednak od tego schematu, ponieważ nie przyświecała mu nigdy chęć zysku. Jego celem było zakłócenie funkcjonowania zaatakowanych organizacji.

Większość przykładów złośliwego oprogramowania typu ransomware opiera się na dwóch wyjątkowo skutecznych źródłach ataku: e-mailach zawierających spam oraz zestawach exploitów. Nie ma w tym nic nowego – e-maile ze spamem są wciąż rozpowszechniane przez botnety, a złośliwe reklamy coraz częściej wykorzystuje się dla zmylenia użytkowników po to, by klikali w źródła prowadzące do złośliwego oprogramowania. Niektóre ataki opierają się na wykorzystywaniu zestawów exploitów w celu dostarczenia złośliwego oprogramowania typu ransomware, nadal jednak często konieczna jest interakcja z użytkownikiem. Procedura okupu wciąż pozostaje taka sama. Większość grup złośliwego oprogramowania typu ransomware nadal opiera się na algorytmach szyfrowania AES i RSA. Często nie ma możliwości darmowego odszyfrowania lub odzyskania plików, chyba że elementy kodujące zostały nieprawidłowo wdrożone lub znaleziono kod do ich odszyfrowania. Transakcje płatnicze z reguły odbywają się z wykorzystaniem kryptowalut lub sieci TOR (The Onion Router), przez co trudno jest dotrzeć do autorów złośliwych ataków. Niektóre przypadki złośliwego oprogramowania takie jak na przykład CryptXXX, do kradzieży danych używają dodatkowych narzędzi. CryptXXX kradnie dane uwierzytelniające oraz szyfruje do różnych kont w sieci. Wszystko po to, by nie zostać z pustymi rękami, nawet jeśli ofiara odmówi zapłacenia okupu. Takie podejście zostało przyjęte w przypadku takiego złośliwego oprogramowania, jak Petya, Bad Rabbit, czy nowa wersja oprogramowania Spora. Co więc się zmieniło?

– Jedną z ważniejszych zmian w zakresie złośliwego oprogramowania typu ransomware, która pojawiła się w tym roku, okazało się włączenie eksploitów, które atakują luki w protokołach sieciowych. Wspomniany eksploit umożliwia złośliwemu oprogramowaniu upodobnienie się do robaka komputerowego, co sprawia, że może on rozprzestrzeniać się dookoła bez podejmowania jakichkolwiek działań przez użytkownika. Jest to potocznie zwany „Ransomworm” -tłumaczy Robert Dziemianko z G DATA.

Przyjrzyjmy się złośliwemu oprogramowaniu WannaCry, które pojawiło się w 2017 roku. Całkowite szkody spowodowane przez tego „robaka” oszacowano na około 4 miliardy dolarów, a zainfekowanych zostało ponad 200 000 komputerów. Oprogramowanie WannaCry dalej roznosiło wirusa za pośrednictwem „Eternal Blue”, wykradzionego projektu związanego z exploitami Narodowej Agencji Bezpieczeństwa (NSA). Wykorzystuje on lukę systemu Microsoft Windows w domyślnie uruchamianym protokole Server Message Block (SMB) używanym do udostępniania plików w sieci. Należy zwrócić uwagę na fakt, że łatę w zakresie tej luki (patch MS17-010) stworzono już w marcu 2017, dwa miesiące przed tym, jak w maju 2017 zaatakował WannaCry. Wskazuje to na fakt, że zainfekowane maszyny nie zostały zaktualizowane lub systemy operacyjne były na tyle przestarzałe, że nie podlegały aktualizacji, co jest bardzo prawdopodobne w przypadku systemu Windows XP lub starszych systemów operacyjnych Windows. Rzut oka na przedstawioną poniżej ogromną liczbę podatności wystarczy, by uświadomić sobie, że hackerzy będą wykorzystywać istniejące luki i specjalnie przygotowane eksploity do swoich niecnych celów.

Liczby są owszem zatrważające, jednak spójrzmy na jaśniejszą stronę tej kwestii (tak, pozytywy też da się znaleźć). Tak jak już zostało wspomniane, łatę dla luki, którą wykorzystało złośliwe oprogramowanie WannaCry opracowano zanim nastąpił zmasowany atak. Ten sprzęt, który przeszedł poprawną aktualizację był w stanie powstrzymać złośliwe oprogramowanie przed rozprzestrzenieniem się na kolejne sprzęty w sieci. Dane te pokazują, że aktualizacja oprogramowania do najnowszej wersji systemu operacyjnego to najlepsze z możliwych rozwiązań.

Nie bądź ofiarą, chroń się

Lepiej zapobiegać niż leczyć – mimo że brzmi banalnie, zasada ta znajduje zastosowanie w przypadku wszelkich ataków złośliwego oprogramowania typu ransomware, jakie miały miejsce w tym roku. Można w łatwy sposób chronić się przed atakiem, a oto kilka praktycznych porad od G DATA:

- Zawsze przygotowuj kopię zapasową ważnych plików. Zaleca się zapisywanie ich na oddzielnym urządzeniu do przechowywania danych zlokalizowanym z dala od lokalnej sieci. Kolejna opcja to wykorzystanie chmury.

- Utrzymuj kopie zapasowe, jednak bez ciągłego połączenia z zewnętrznym serwerem (chyba, że aktualnie wykonujesz backup).

- Zadbaj o aktualizacje systemów operacyjnych i oprogramowania, w tym o aktualizację zabezpieczeń.

- Zastosuj rozwiązania w sieci firmowej, lecz poinstruuj także użytkowników końcowych o implementacji zasad (zmniejszysz dzięki temu ryzyko ataku ze źródeł zewnętrznych i wewnętrznych).

- Nie otwieraj linków ani nie pobieraj plików z załączników pochodzących ze złośliwych stron internetowych oraz podejrzanych maili.

- Wyłącz automatyczne wykonywanie takich skryptów, jak makra i javascript.

W 2017 złośliwe oprogramowanie typu ransomware zebrało solidne żniwo, a więc przygotuj się, że jeszcze wiele przed nami. Stosując się do przedstawionych wskazówek, możemy uzbroić się do walki w kolejnych latach.

Dla kolegów badaczy: Skróty godne uwagi

„09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa” [Win32.Trojan-Ransom.WannaCry.A]

“eae9771e2eeb7ea3c6059485da39e77b8c0c369232f01334954fbac1c186c998” [Win32.Trojan-Ransom.Petya.LZFBDH]

“2eecbe4d4267f00eb925089939f52ebacc228c720e3c8e81afe479dc014dff9e” [Win32.Trojan-Ransom.Locky.EF]