Newsy G DATA

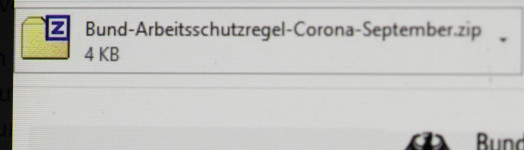

Ostrzeżenie przed aktywną kampanią spamową: złośliwe oprogramowanie w e-mailach z zasadami bezpieczeństwa pracy podczas pandemii koronawirusa

2020-10-08 15:56:00 Cyberprzestępcy rozsyłają dokument, rzekomo zawierający zasady bezpieczeństwa pracy w dobie pandemii. Kamuflują go w wiadomościach przypominających oficjalną informację od niemieckiego Ministerstwa Zdrowia. Wiadomości e-mail, rzekomo rozsyłane przez Ministerstwo Zdrowia, zawierają złośliwy załącznik. Ma on podawać aktualnie obowiązujące zasady bezpieczeństwa i ochrony przed infekcjami w miejs...

Raport G DATA nt. złośliwego oprogramowania na urządzeniach mobilnych: szkodliwe aplikacje dla systemu Android

2020-10-02 12:29:00 Firma specjalizująca się w cyberochronie wykryła ponad dwa miliony złośliwych aplikacji na Androida w pierwszej połowie 2020 rokuWedług aktualnych badań G DATA CyberDefense hakerzy co osiem sekund wypuszczają aplikację zawierającą złośliwe oprogramowanie. W porównaniu z pierwszą połową 2019 jest to wzrost o kilkanaście procent. Źródłem zagrożenia są głównie korona-trackery i d...

Ogromny wzrost! Liczba cyberataków zwiększyła się o 154% w Q2 2020!

2020-09-29 10:56:00 W maju G DATA CyberDefense walczyło z potężnymi kampaniami adwareBieżąca analiza zagrożeń prowadzona przez G DATA CyberDefense wykazała masowe ataki na firmy i użytkowników prywatnych w drugim kwartale tego roku. Tylko w maju niemieccy specjaliści ds. cyberochrony odnotowali ponad dwukrotnie więcej ataków niż miesiąc wcześniej. Cyberprzestępcy czerpią korzyści z kryzysu wywołane...

Microsoft: Przymusowe aktualizacje

2020-09-09 12:37:00 Aktualizacje są nieodłączną częścią codzienności, podobnie jak problemy z nimi związane. Tempo rozwoju tej dziedziny znacznie wzrosło w ciągu ostatnich lat. Okresy wsparcia dla aktualizacji Windowsa są coraz krótsze - firmy są zmuszone reagować szybciej.Na politykę aktualizacji Microsoft już od kilku lat wylewa się fala krytyki. Poszczególne wersje systemu Windows mają coraz kr&oacut...

Gdzie kupić dobry program antywirusowy?

2020-08-31 10:00:00 Dobry program antywirusowy dla użytkowników domowych wyróżnia się skuteczną ochroną przed wirusami, niezwykle niskim wpływem na wydajność komputera oraz atrakcyjną ceną. Skuteczny pakiet antywirusowy na komputer z systemem Windows lub Mac możesz kupić w sklepach internetowych oraz stacjonarnych już od 123 złotych za pełen rok ochrony.Jak wybrać program antywirusowy?Przed dokonaniem w...

Jaki program antywirusowy na telefon

2020-08-25 10:01:00 Nie tylko komputery mogą być narażone na wirusy. Urządzenia mobilne, z których korzystamy na co dzień, wymagają równie skutecznej ochrony antywirusowej. Smartfony oraz tablety z Androidem są w tym samym stopniu narażone na działanie złośliwego oprogramowania co stacjonarne pecety czy laptopy. Podstępne wirusy mogą zainfekować nasz telefon, okradając nas nie tylko z cennych danych, al...

G DATA znowu na topie podczas testu AV-TEST

2020-08-21 14:56:00 Wyniki najnowszego testu znowu nam sprzyjają - zyskujemy certyfikat AV-TEST i trafiamy do czołówki najlepszych programów antywirusowych. Tym razem w kategorii rozwiązań dla użytkowników domowych na urządzenia mobilne z systemem Android. Jak wykazało badanie, antywirus G DATA posiada wykrywalność zagrożeń w czasie rzeczywistym na poziomie 99,9% i zyskuje tym samym wynik powyżej...

Jak działa program antywirusowy?

2020-08-17 14:31:00 Podstępne i niezauważone - takie są wirusy komputerowe, które bez naszej wiedzy infekują komputery oraz urządzenia mobilne nieświadomych zagrożeń użytkowników. Skuteczną szczepionką, która wzmacnia nasze bezpieczeństwo podczas korzystania z sieci, są nowoczesne programy antywirusowe, które nie tylko skanują i usuwają z systemu szkodliwe oprogramowanie, ale dzięki zaawan...

Zbędne majsterkowanie: co wspólnego ma drukowanie 3D z bezpieczeństwem IT

2020-08-12 10:26:00 Zainteresowania techniczne, wiedza specjalistyczna i zamiłowanie do rękodzieła - to łączy bezpieczeństwo IT ze światem druku 3D. I w obu tych dziedzinach pasja konstruowania zaraża zainteresowanych, czego sam miałem okazję doświadczyćPodczas rozmowy przyjaciel powiedział mi: “Cóż, drukarki 3D przypominają nieco zabytkowe samochody - zawsze znajdzie się coś, przy czym można majsterkowa...

Ripple20: od “Zero-Day” do “Forever-Day”

2020-08-03 12:56:00 Cały zbiór luk bezpieczeństwa w szeroko stosowanym stosie TCP / IP wzbudza niepokój w świecie IoT i przemyśle.Niezidentyfikowane luki bezpieczeństwa w oprogramowaniu są często nazywane lukami "Zero-Day". Typowo większość z nich szybko wyparowuje - w pewnym momencie pojawia się aktualizacja i luka w zabezpieczeniach zostaje naprawiona. Identyfikacja luk jest zadaniem, do kt&...