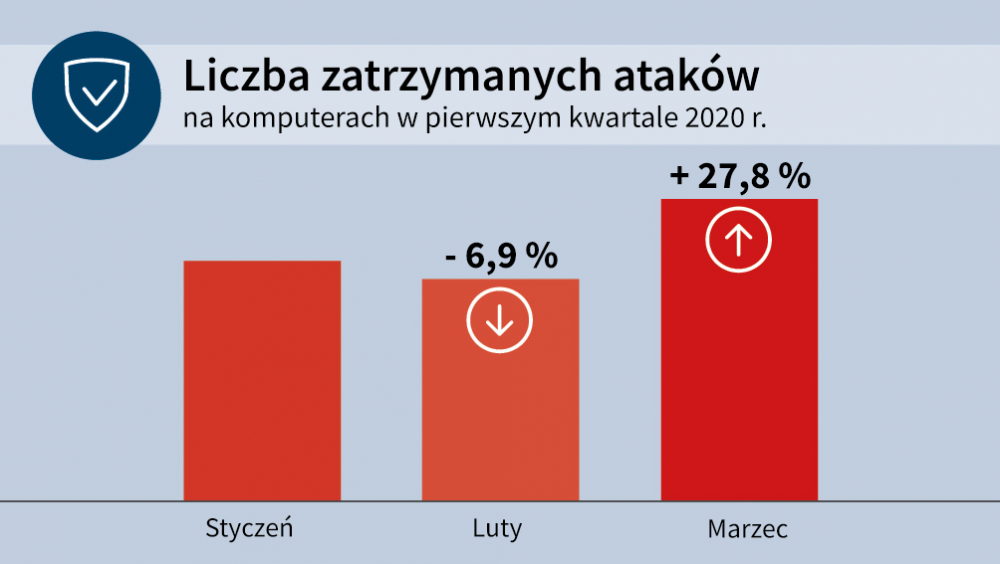

Najświeższa analiza zagrożeń przeprowadzona przez G DATA CyberDefense pokazuje, że liczba zablokowanych ataków znacznie wzrosła w marcu 2020 r. Oprogramowanie G DATA zablokowało prawie o jedną trzecią ataków więcej w porównaniu do lutego.

|

Cyberprzestępcy widzą obecnie swoją szansę na wykorzystanie niepewności ludzi. Używają znanych i bardzo skutecznych wektorów ataku. Używają oprogramowania ransomware i szyfrują dane, aby żądać okupu. Użytkownicy powinni zachować szczególną ostrożność, gdy znajdą w swojej skrzynce mailowej wiadomość e-mail, która obiecuje nowe urządzenia śledzące koronę lub tanie respiratory.

Tim Berghoff

Ewangelista bezpieczeństwa G DATA CyberDefense

|

Analiza zagrożeń przeprowadzona przez G DATA pokazuje, że liczba powstrzymanych infekcji wzrosła w marcu 2020 r. o około 30 procent w porównaniu z poprzednim miesiącem. Wzrost liczby klientów prywatnych jest jeszcze większy: tutaj liczba prób obrony wzrosła o 46 procent. Ten ogromny wzrost wynika również z faktu, że ludzie spędzają więcej czasu w domu i częściej korzystają z Internetu za pomocą urządzeń prywatnych, na przykład aby śledzić aktualną sytuację lub zrobić zakupy online. Komputery prywatne są często słabiej zabezpieczone niż komputery w sieciach korporacyjnych.

Cyberprzestępcy posługują się różnorodnymi metodami, aby wykorzystać niepewność użytkowników związaną z kryzysem wywołanym przez koronawirus. W ten sposób prowadzą ludzi do fałszywych stron internetowych lub aplikacji związanych z koronawirusem, które następnie instalują oprogramowanie ransomware i blokują komputer. Inną metodą stosowaną przez cyberprzestępców w celu uzyskania dostępu do danych osobowych jest fałszowanie stron internetowych, które miałyby pomóc w nagłych przypadkach związanych z koronawirusem. Pozyskane w ten sposób dane osobowe lub numery kont wykorzystywane są do celów oszukańczych.

Sprawdziła się zasada konewki

Bliższe przyjrzenie się analizie pokazuje, że metody ataku i sztuczki przestępców zostały zdemaskowane. Większość szkodliwego oprogramowania jest już znana i używana od kilku lat, ale nadal działa destrukcyjnie, ponieważ przestępcy uniemożliwiają jego rozpoznanie za pomocą programów pakujących. Zmieniły się jednak cele atakujących: od klientów prywatnych po firmy. Jednocześnie wybierają swoje ofiary w taki sposób, aby zmaksymalizować swój zysk.

W obecnej sytuacji wywołanej przez pandemię koronawirusa, atrakcyjnym celem dla cyberprzestępców są firmy. Aktualnie wiele z nich boryka się z trudnościami gospodarczymi, ryzyko poniesienia ogromnych szkód finansowych znacznie wzrasta, w przypadku pojawienia się ataków oprogramowania ransomware. W aktualnej sytuacji żądania okupu mogą zrujnować firmę. Ponadto przejście do biura domowego zwiększyło złożoność sieci w wielu firmach. Jednak bezpieczeństwo nie wzrosło w tym samym stopniu, szczególnie jeśli serwer terminali lub punkt udostępniania są swobodnie dostępne w Internecie, aby zapewnić ciągłość biznesową.

Czas ataków na dużą skalę, takich jak Wannacry czy NotPetya, wydaje się już przeszłością. Ataki Emotet są uniwersalną bronią atakujących, pokazują, jak podstępni są cyberprzestępcy. W końcu nie tylko firmy, ale także władze padły ofiarą ataku Emotet. Administracje publiczne mają nie tylko cenne, zwykle osobiste dane, ale często także przestarzałe i słabo zabezpieczone sieci. Atakujący mają tutaj łatwą grę.

Działy IT w firmach, szczególnie te mniejsze, pospiesznie konfigurując infrastrukturę dla potrzeb biura domowego, na początku kryzysu koronawirusa - nie zwracały uwagi na temat bezpieczeństwa IT.

W momencie, gdy okazało się, że faza domowego biura potrwa dłużej, niż się spodziewano, muszą nadrabiać zaległości w odpowiednim zabezpieczeniu firmowej sieci. To wymaga wykorzystania zasobów pochodzących z ważnego obszaru monitorowania i utrzymania infrastruktury bezpieczeństwa. W obecnej sytuacji cyberataki można wykryć nawet później niż w normalnych czasach. Wcześniejsze doświadczenia wykazały, że zauważenie osoby atakującej w sieci zwykle trwało znacznie dłużej niż 180 dni.

„Każdy, kto pracuje w domu, powinien zawsze pamiętać, że służbowy komputer jest podłączony do sieci firmowej” - ostrzega Berghoff. Jest to tym bardziej krytyczne, gdy użytkownicy korzystają z prywatnych komputerów do pracy w sieci firmowej. Komputerów prywatnych nie można po prostu zabezpieczyć centralnie za pomocą wytycznych grupy lub innych środków informatycznych, dlatego wzrasta ryzyko infekcji. „W biurze domowym obowiązują te same zasady, co w przypadku pracy w biurze: nie podłączaj nieznanych nośników wymiennych, nie klikaj podejrzanych łączy, blokuj komputer po wyjściu i zachowaj ostrożność podczas otwierania załączników do wiadomości e-mail. Wiadomości phishingowe docierają również do skrzynki mailowej w domu. DLatego właśnie aktualne rozwiązanie bezpieczeństwa powinno być zainstalowane na wszystkich komputerach ”- kontynuuje Berghoff.

Wyjątkowo aktywne: GuLoader i Trickbot

Okazuje się, że atakujący używają nadal sprawdzonego i znanego szkodliwego oprogramowania. Bardzo często wykorzystywany jest na przykład GuLoader. Program do pobierania złośliwego oprogramowania jest stosowany przez cyberprzestępców do dystrybucji trojanów zdalnego dostępu lub wykradających dane, takich jak Agent Tesla, Formbook, Lokibot, Remcos RAT, Netwire RAT, Arkei / Vidar Stealer. W celu załadowania złośliwego oprogramowania popularne jest używanie linków do Dysku Google, Onedrive lub ufile.io.

Dodatkowo analitycy wirusów z G DATA zaobserwowali zwiększenie ilość kampanii Trickbot. Cyberprzestępcy nieustannie rozwijali dawnego trojana bankowego, przez co nadal wyrządza ogromne szkody. Jego modułowa struktura daje możliwość wykorzystania go przez atakujących do różnych celów - np. jako składową wielu współczesnych ataków Emotet. Podczas gdy złośliwe oprogramowanie działa jak wytrych, Trickbot odczytuje ważne informacje, takie jak informacje rejestracyjne lub biznesowe. Następnie następuje rzeczywisty atak ransomware za pomocą Ryuk, który szyfruje wszystkie dane i kopie zapasowe. Atakujący dostosowują swoje żądania okupu do zasobów ekonomicznych ofiary.

Stare luki, nowe obrażenia: technologia wspiera oszustwa

Kolejną metodą cyberprzestępców w dalszym ciągu jest oszustwo związane z pomocą techniczną. Przestępcy udają pracowników firm technologicznych, na przykład Microsoft, w rozmowach telefonicznych lub korespondencji e-mail, poprzez wyskakujące okienka lub przekierowania stron internetowych, zdobywają zaufanie przyszłych ofiar oszustwa. Pod pretekstem domniemanych problemów z komputerem, ryzyka cybernetycznego lub niezbędnych aktualizacji, próbują następnie ukraść ofiarom poufne dane, takie jak dane karty kredytowej i hasła. Cyberprzestępcy coraz częściej próbują wykorzystać sytuacje wynikające z zakończenia świadczenia wsparcia technicznego popularnych wersji oprogramowania, takich jak Windows 7.

Wniosek: brak szans na relaks

Szczególnie w czasach kryzysu użytkownicy muszą być jeszcze bardziej czujni niż zwykle, a menedżerowie IT muszą zwracać szczególną uwagę na bezpieczeństwo IT. Takie sytuacje są dla cyberprzestępców pretekstem do ataków i oszustw, a co się z tym wiąże do czerpania korzyści. Twoja firma może być skutecznie chroniona przed zagrożeniami, jeśli nie tylko polegasz na nowoczesnym rozwiązaniu do ochrony punktów końcowych, ale również działasz uważnie w kanałach cyfrowych. Firmy, które oddelegowały swoich pracowników do zdalnej pracy w domowym biurze, nadal muszą odrobić lekcje. Zamiast stosowania tymczasowych rozwiązań, konieczne jest kompleksowe podejście do zapewnienia bezpieczeństwa infrastrukturze IT.