W celu obejścia technologii DeepRay i uniknięcia wykrycia, hakerzy muszą ciągle zmieniać kod swojego złośliwego oprogramowania - jest to dla nich skomplikowany i kosztowny proces. Po ponad sześciu miesiącach nadszedł czas na podsumowanie - czy DeepRay sprawdził się w praktyce?

G DATA udostępniła technologię DeepRay pod koniec 2018 roku. Uzasadnieniem dla DeepRay jest to, że cyberprzestępcy zazwyczaj w kółko używają tych samych rdzeni złośliwego oprogramowania. Aby uchronić się przed wykryciem, są one zakodowane w pewnego rodzaju powłokę zewnętrzną zwaną crypterem lub packerem. Rzeczywisty kod złośliwego oprogramowania jest rozpakowywany tylko w pamięci głównej. Metoda technologii DeepRay polega na wykorzystaniu sieci neuronowej do wykrywania obecności powłoki zewnętrznej. Jednakże obecność powłoki zewnętrznej nadal nie jest wystarczająca, aby stwierdzić czy istnieje rzeczywiste szkodliwe działanie. Nawet legalne oprogramowanie wykorzystuje czasami podobne metody jak hakerzy, na przykład w kontekście systemów ochrony przed kopiowaniem. Dlatego też, po wykryciu zewnętrznej powłoki, DeepRay przeprowadza głęboką analizę zawartości pamięci w poszukiwaniu złośliwego oprogramowania.

Głównym celem jest zakłócenie modelu biznesowego działalności przestępców internetowych. Wymiana zewnętrznej powłoki jest stosunkowo niedroga z punktu widzenia atakującego. W przypadku tradycyjnych metod wykrywania opartych na sygnaturze, każda powłoka musi być wykrywana indywidualnie - jest to kosztowny proces z punktu widzenia tradycyjnych dostawców AV. Cyberprzestępcy mają zatem wyraźną przewagę. Z drugiej strony, w przypadku DeepRay, muszą oni ciągle zmieniać rdzeń złośliwego oprogramowania, aby uniknąć wykrycia - jest to dla nich bardzo skomplikowany i kosztowny proces. Punkt dla G DATA!

Po ponad dziewięciu miesiącach nadszedł czas na podsumowanie: czy DeepRay sprawdził się w praktyce?

Trendy i tendencje

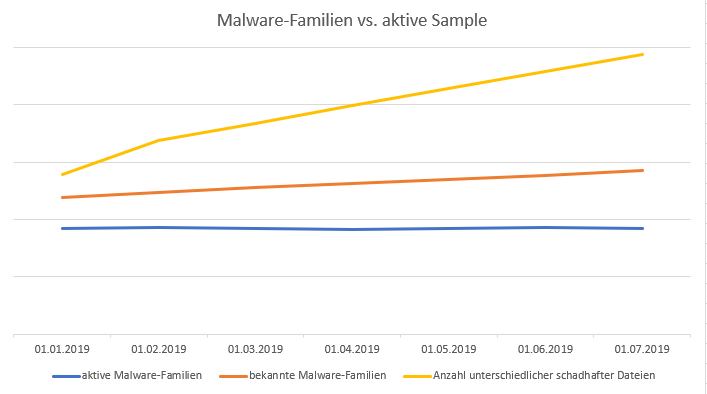

Wiele publikacji z zakresu analizy złośliwego oprogramowania mówi o gwałtownym wzroście złośliwego oprogramowania. Jednak badacze bezpieczeństwa w G DATA od dawna podejrzewali, że liczba jednocześnie aktywnych rodzin pozostaje stosunkowo niezmienna, liczba nowych rodzin złośliwego oprogramowania wzrasta nieznacznie. Jedynie łączna liczba plików złośliwego oprogramowania rośnie w sposób niebotyczny. Schemat poniżej ilustruje tą teorię.

Liczba rodzin złośliwego oprogramowania pozostaje stała - liczba ich wariantów gwałtownie rośnie.

W rzeczywistości, po sześciu miesiącach od wypuszczenia DeepRay, można powiedzieć, że pomimo tego że nasi analitycy posiadają wiedzę na temat ponad 200 rodzin to tylko około 80 z nich jest aktywnych w tym samym czasie. Potwierdza to tezę wysuniętą przez pracowników G DATA SecurityLabs w czasie opracowywania nowej technologii.

Następnie tylko kilka z tych rodzin jest na tyle medialnych, by trafiać do relacji w mainstreamowych mediach, to m. in. poszczególne rodziny ransomware, takie jak GandCrab lub trojany takie jak Emotet.

Tryb działania podzielony na kilka elementów

Podsumowując, jako ostatnia linia obronna w technologii ochrony produktów G DATA, DeepRay skutecznie zapobiegł prawie 2000 różnych nowych rodzajów ataków tylko w pierwszej połowie 2019 roku. Sposób działania naszych proaktywnych komponentów ochrony podzielony jest na kilka elementów. Na urządzeniu końcowym, na którym uruchamiany jest element prokatywnej ochrony, system zapewnia niezawodne zabezpieczenie przed dalszymi uszkodzeniami infrastruktury danego użytkownika. Szkodliwe funkcje złośliwego oprogramowania są następnie transferowane do chmury G DATA, gdzie następnie odwzorowywane jest skuteczność ochronna. Oznacza to, że średnio po upływie ośmiu minut złośliwe oprogramowanie nie może zostać uruchomione na żadnym innym kliencie, ponieważ aktualizacja chmurowa jest już dostępna, co skutecznie uniemożliwia uruchomienie złośliwego kodu na innych klientach. Z tego powodu ochrona DeepRay jest zazwyczaj uruchamiana tylko u jednego użytkownika, kolejnym infekcjom można niezawodnie zapobiegać za pośrednictwem chmury, a także naszego silnika G DATA CloseGap.

Każdego dnia około 5% zgłoszeń dotyczących złośliwego oprogramowania w usłudze G DATA SecurityCloud opartych jest na technologii DeepRay. Nawet jeśli następnie przeniesiemy detekcje zarówno do Cloud, jak i silnika sygnatur, chmura jest oczywiście znacznie szybsza ze względu na jej dużą dostępność i zapobiega wykonywaniu podejrzanego kodu, szczególnie w przypadku szybko zmieniających się kampanii złośliwego oprogramowania, podczas gdy silniki oparte na sygnaturze najpierw muszą czekać na aktualizację od nas i klienta.